Microsoftは本日、新たに発見されたWindows 10/11のセキュリティ脆弱性「HiveNightmare」の回避策を公開しました(Neowin)。

脆弱性はTwitterユーザーの「Jonas L」氏によって発見され、さらに別のユーザー「@GossiTheDog」氏によって検証されたものです。重要なパスワードやキーが格納されているWindowsのSAM(Security Account Manager)データベースに、管理者以外のユーザーがアクセスできてしまうという問題で、SAMやSYSTEM、SECURITYのレジストリ・ハイブ・ファイルへのアクセスを許してしまうことから「SeriousSAM」または「HiveNightmare」と呼ばれています。

yarh- for some reason on win11 the SAM file now is READ for users.

So if you have shadowvolumes enabled you can read the sam file like this:I dont know the full extent of the issue yet, but its too many to not be a problem I think. pic.twitter.com/kl8gQ1FjFt

— Jonas L (@jonasLyk) July 19, 2021

MicrosoftがAdvanced Encryption Standard(AES)暗号を導入した、KB5004605アップデートで初めて発生し、最新のWindows 11 Insider Preview Build 22000.71を含むWindows 10 build 1809以降のすべてのOSバージョンが影響を受けるとのことです。

Microsoftはこの脆弱性を「CVE-2021-36934」として認め、以下の回避策を提供しています。

- %windir%\system32\configへのアクセスを制限する。

- コマンドプロンプトまたはWindows PowerShellを管理者として開く。

- 以下のコマンドを実行。

icacls %windir%\system32\config\*.* /inheritance:e

- ボリュームシャドウコピーサービス(VSS)のシャドウコピーの削除。

- コマンドプロンプトまたはWindows PowerShellを管理者として開く。

- 「vssadmin list shadoww」コマンドを実行し、シャドウポイントがあるかどうかを確認する。

- シャドウポイントがある場合は「vssadmin delete shadows /for=c: /Quiet」コマンドで削除する。

- 「vssadmin list shadoww」コマンドを再度実行し、削除されたかどうかを確認。

- windir%system32\configへのアクセスを制限する前に存在していたシステム復元ポイントを全て削除する。

- 必要な場合は新しいシステム復元ポイントを作成する。

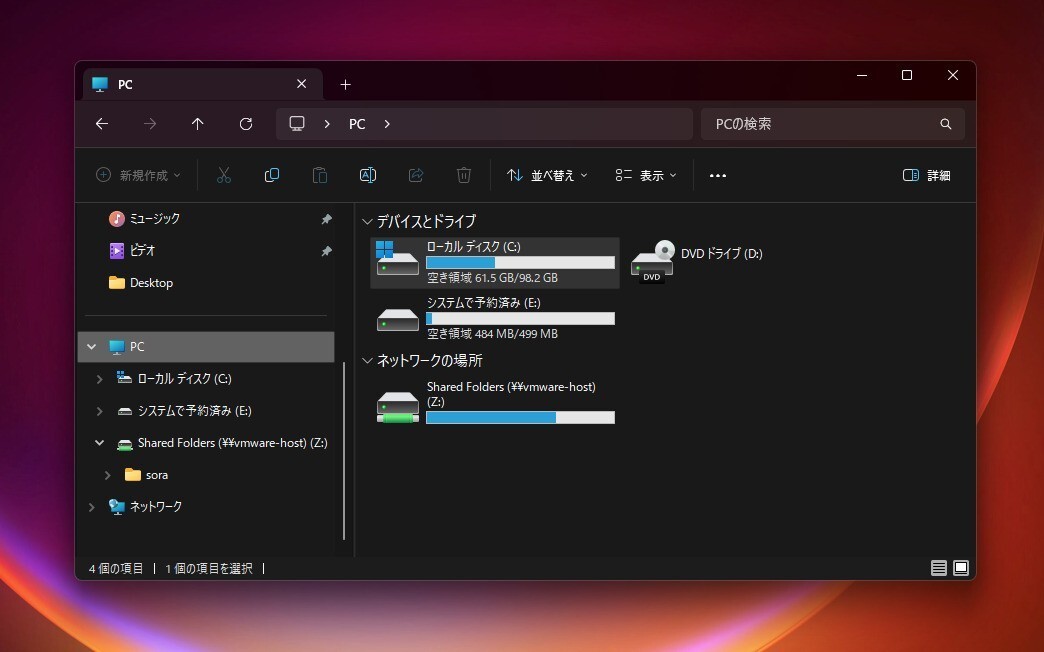

128GB以上のOSドライブを搭載したほとんどのコンピュータでは、攻撃者が利用できるVSSシャドウコピーが生成されている模様。システムがVSSファイルを作成しているかどうか、自分のコンピュータが悪用される可能性があるかどうかを確認したい場合、CERTが提供さいている確認方法を参考にすることができます。