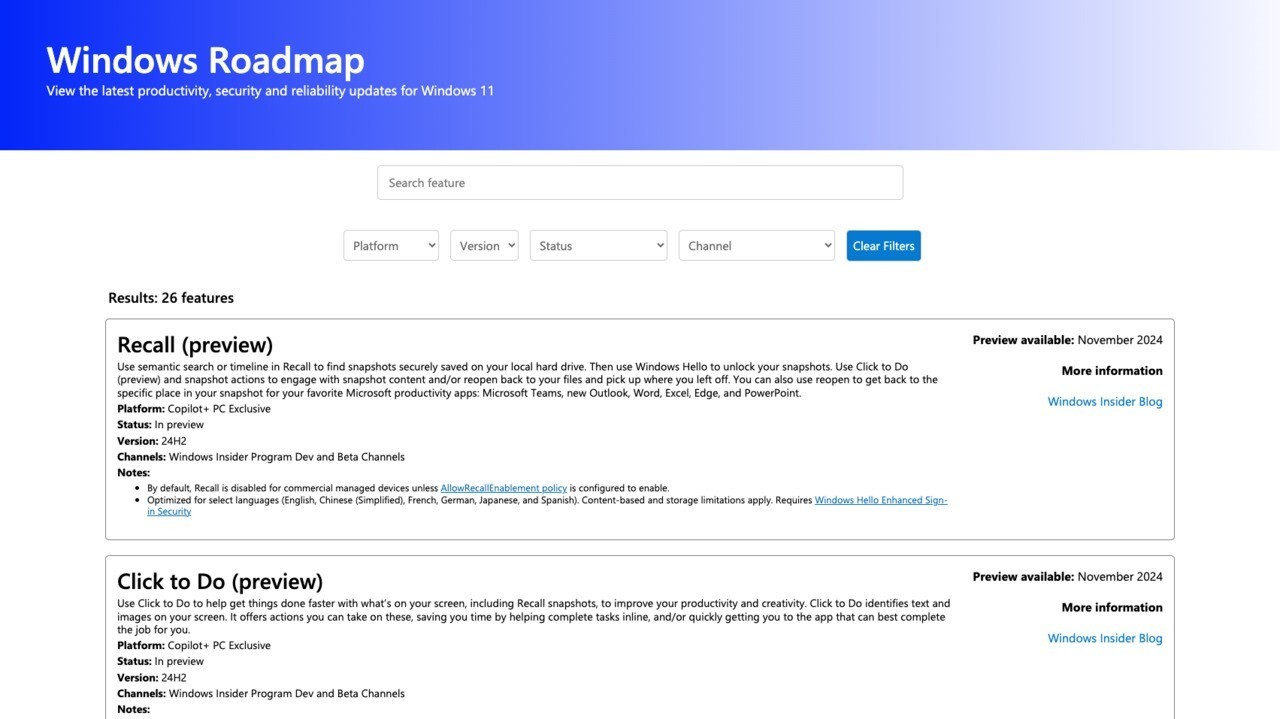

Microsoftが発表したWindows 10の新しいエディション「Windows 10 S」は、インストール可能なソフトウェアが、Windowsストアからダウンロードできるものに限定されるなど、Windows 10の中で最も安全なエディションであるとされています。

ところがZDNetのセキュリティ研究家Matthew Hickey氏が早くもWindows 10 Sのセキュリティホールを発見。Win32アプリをストアで配信するために利用されている、Desktop App Bridge (Project Centennial)に存在する脆弱性を利用し、Windows 10 Sの制限を突破することに成功しています(MSPoweruser、Neowin、Ars Technica)。

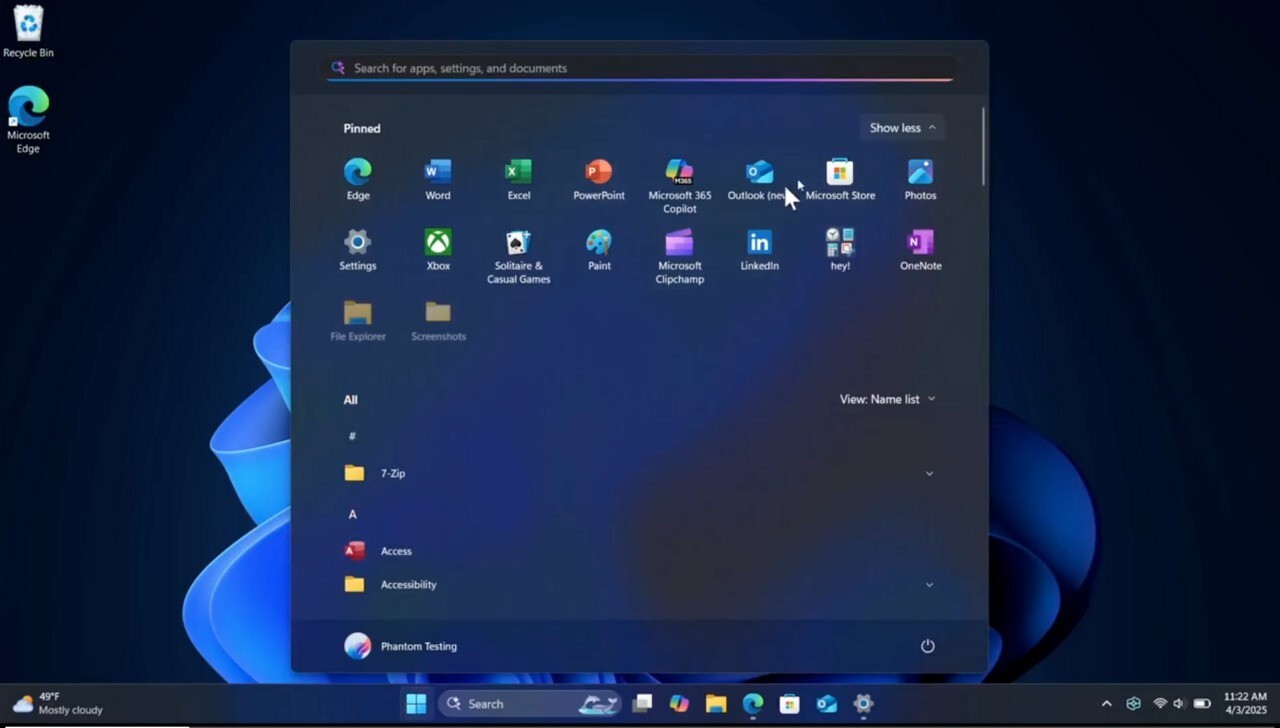

Hickey氏は脆弱性を利用するためにマクロベースのWordドキュメントを使用。reflective DLL injection attackと呼ばれる手法を利用して、セキュリティ制限を突破することに成功しています。

Hickey created a malicious, macro-based Word document on his own computer that when opened would allow him to carry out a reflective DLL injection attack, allowing him to bypass the app store restrictions by injecting code into an existing, authorized process. In this case, Word was opened with administrative privileges through Windows' Task Manager, a straightforward process given the offline user account by default has administrative privileges. (Hickey said that process could also be automated with a larger, more detailed macro, if he had more time.)

管理者権限でシェルが利用可能になった後は、Metapoiltと呼ばれるテストツールをインストールすること成功し、リモートアクセスやシステム権限の取得、ファイアウォールのオフなどあらゆる操作が可能になったと説明しています。

Desktop App BridgeはWin32アプリをWindowsストアで配信するための便利なテクニックですが、便利さの反面、セキュリティはトレードオフとなっているのかもしれません。