WireLurkerよりも重大な影響を及ぼす可能性があるiOSの新たな脆弱性「Masque Attack」が発見され注目されています(FireEye、MacRumors、9to5Mac)。

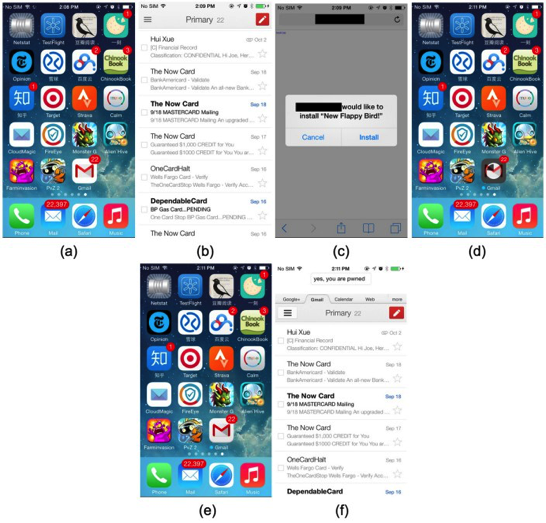

セキュリティ調査会社FireEyeによって発見されたこの脆弱性は、正規サードパーティアプリと同じbundle identifierを持つ不正アプリを外部からインストールして、正規アプリを不正アプリで置き換えることができるというもの。

iOSのエンタープライズ/ad-hocプロビジョニングプロファイルを使い、App Store外からiOSデバイスにアプリをインストールすることができる仕組みを悪用したもので、 iOS 7.1.1、 7.1.2、8.0、8.1、8.1.1 betaなどに影響することが確認されています。

具体的には?

例えば、iPhoneのSMSに「New Flappy Bird」アプリへのリンクが到着し、Webサイトからそのアプリをインストールしたとします。

もしインストールした偽「Flappy Bird」アプリが"com.google.Gmail"というbundle identifierを持っていると正規の「Gmail」アプリが、不正アプリに置き換わってしまいます。

この不正アプリがもし正規Gmailアプリそっくりに作られていたら、アプリを使っても偽物かどうか気が付かず、パスワードや個人情報が漏洩してしまうといったことが起こるでしょう。

最初の画像は、正規Gmailアプリが不正Gmailで置き換わってしまう様子を示したものです(bからfへ)

対策は

iOSユーザーが自己防衛する手段として以下の3点が挙げられています。

- AppleのオフィシャルApp Store以外/または自分の組織以外からアプリをインストールしない

- サードパーティのアプリ配布用Webページで、「Install」をクリックしない。

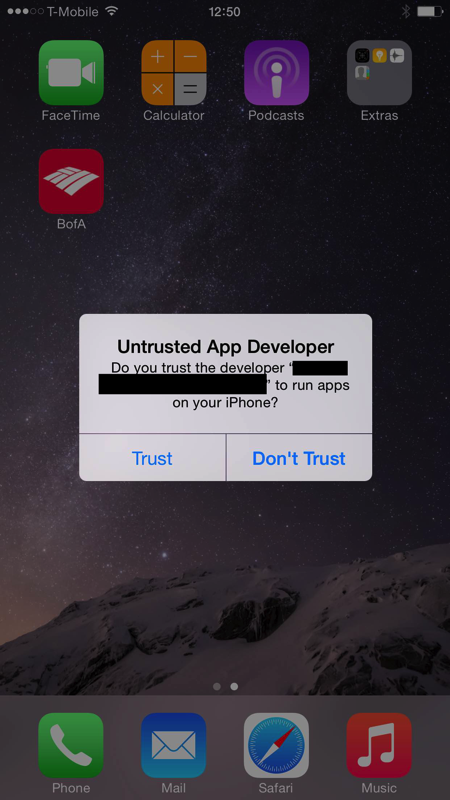

- アプリをクリックしたとき「Untrusted App Developer」が表示されたら、「Don't Trust」をクリックしアプリをアンインストールする。

怪しいサイトからアプリをインストールして使わないような注意が必要ですね。

ちなみにFireEyeは7月26日にAppleに脆弱性を報告済みということなので…、早急な対策が待たれます。