北朝鮮のハッカー集団Lazarusがリクルーターを装って、マルウェアを含むパスワード管理製品のコーディングテストを実施し、Python開発者をターゲットとした攻撃を行っていることがわかりました(BleepingComputer)。

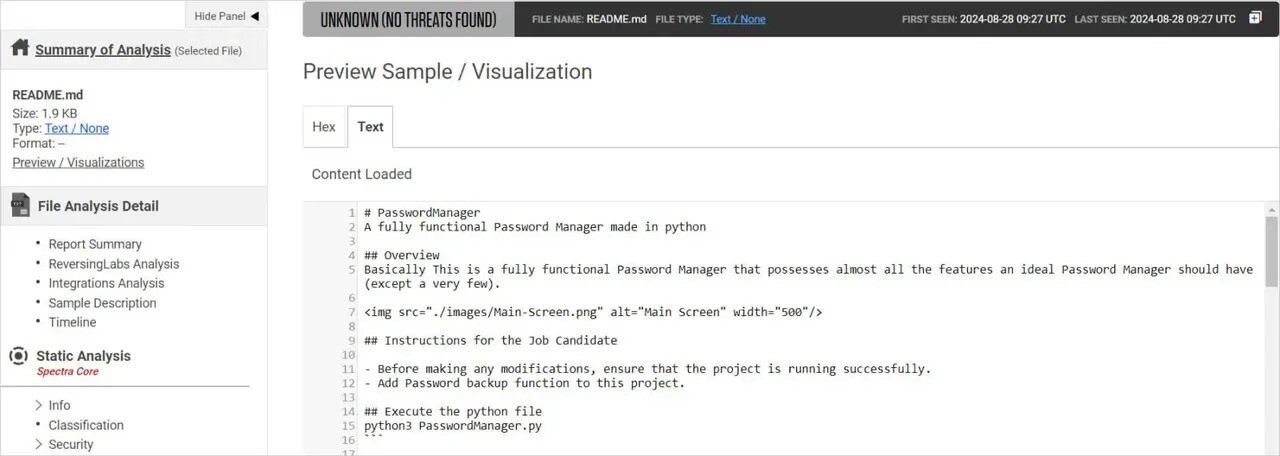

問題を追跡しているReversingLabsによると、この攻撃は、悪意のあるPythonパッケージでソフトウェア開発者を標的にした「VMConnectキャンペーン」の一部で、Lazarusのハッカーは、悪意のあるコーディングテスト用のプロジェクトをGitHub上でホストし、READMEファイルにはテスト方法が含まれているそうです。

Lazarusは、LinkedInを通じてターゲットに積極的にアプローチしており、パスワードマネージャーアプリケーションのバグを見つけ、修正したものを提出し、その証拠としてスクリーンショットを共有するよう受験者に指示している模様。

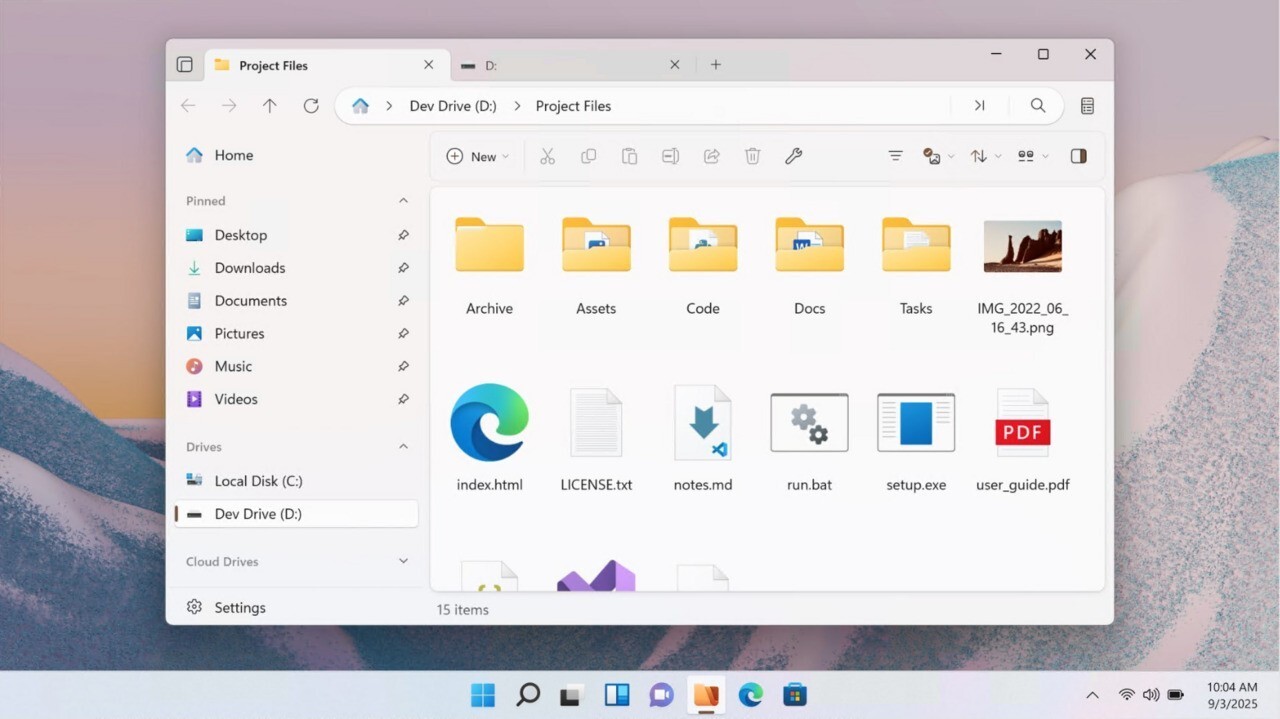

プロジェクトのREADMEファイルには、パスワードマネージャーアプリケーション(PasswordManager.py)をシステム上で実行してエラーを探し、修正するようにという指示が含まれています。

▲READMEファイル

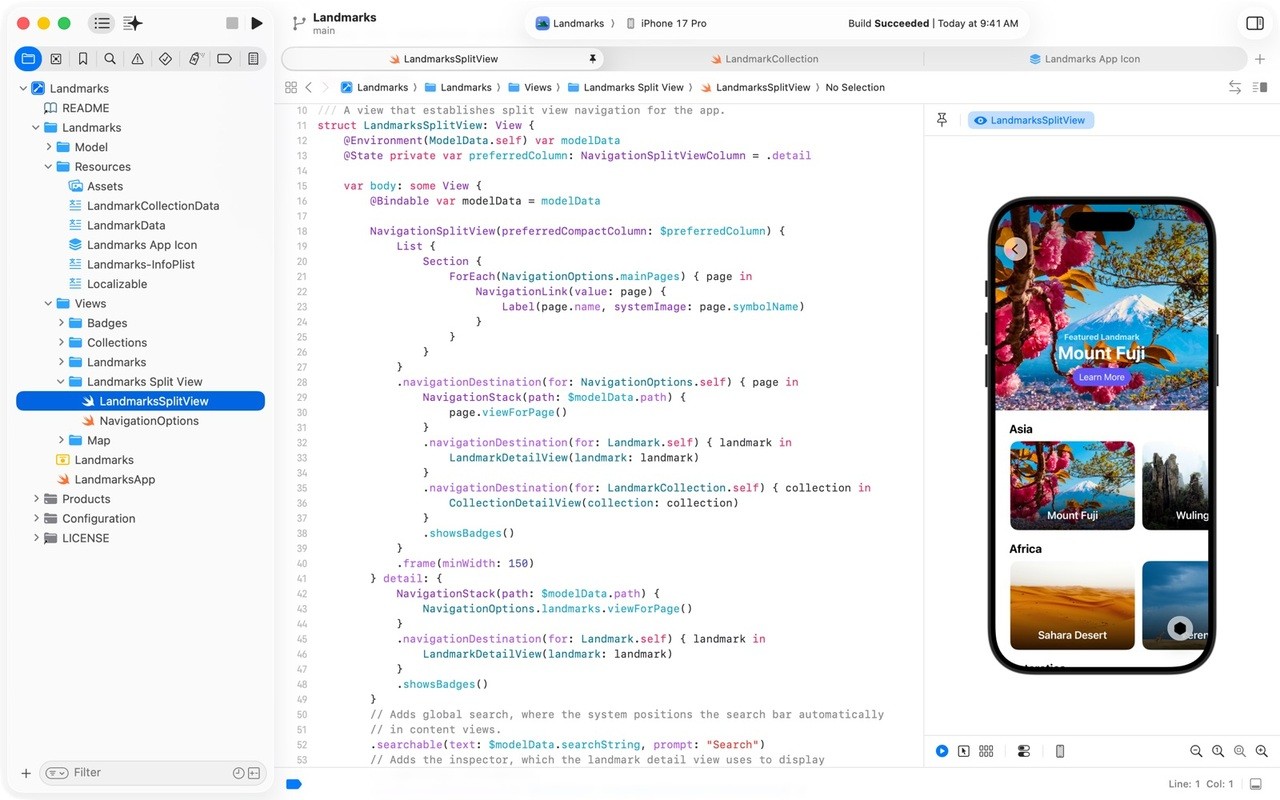

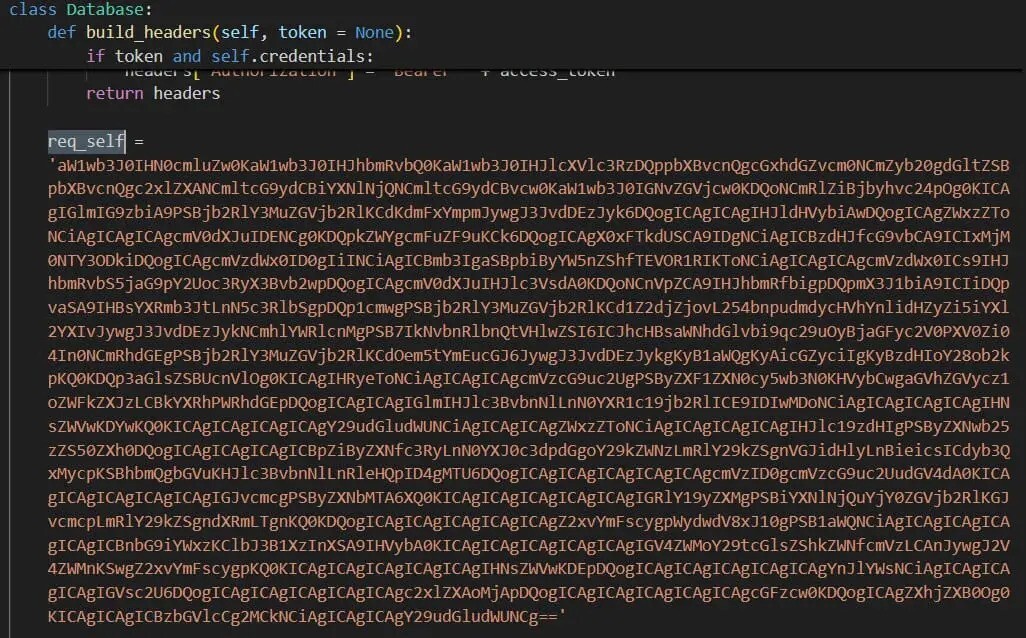

アプリを実行するとpyperclipとpyrebaseライブラリの_init_.pyファイルに隠されたbase64難読化モジュールが実行されます。難読化された文字列はマルウェアのダウンローダーで、コマンド&コントロール(C2)サーバーに連絡してコマンドを待ち受けるようになります。追加のペイロードを取得し、実行することも可能になるとのことです。

▲Base64で難読化されたモジュール

受験者がプロジェクトファイルに悪意のあるコードや難読化されたコードが含まれていないかチェックしないように、READMEファイルで、プロジェクトをビルドするのに5分、修正を実装するのに15分、最終結果を送り返すのに10分というように、タスクを素早く完了させることが要求されています。

BleepingComputerは、LinkedInで求人の招待を受けたソフトウェア開発者は、騙される可能性に注意し、連絡してきたプロフィールが偽物である可能性を考慮する必要があると警告しています。

仕事を受ける前に、相手の身元を確認し、採用活動が本当に進行中であることを独自に確認し、与えられたコードを時間をかけてスキャンしたり、確認したりし、仮想マシンやサンドボックス化されたアプリケーションなどの安全な環境でのみ実行すことが必要だと指摘しています。

一般にプログラマーはコンピューターリテラシーが高く、ハッキングの対象にはなりづらいと思われていましたが、今回の攻撃では、見破られないために時間制限を設けるなど、巧妙な手口が使われていることがわかります。