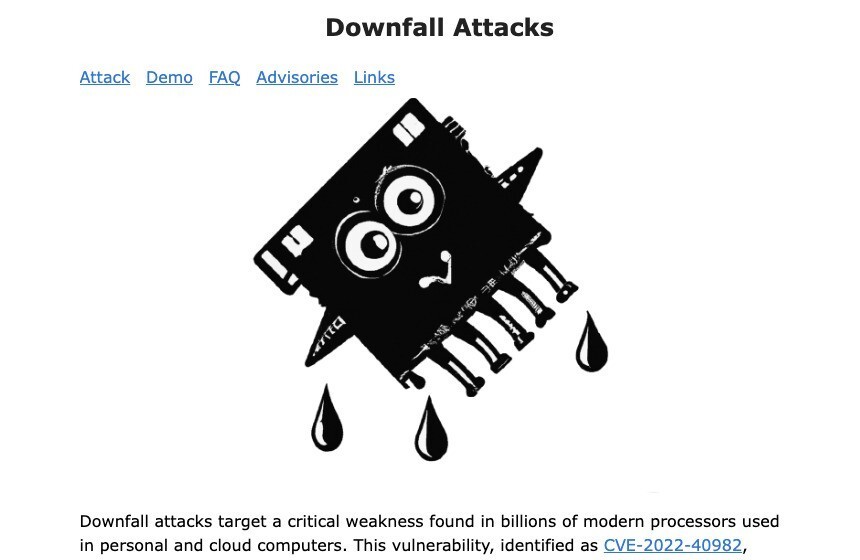

Intelは8月8日、一部のIntel製プロセッサに、情報漏えいを引き起こす可能性がある潜在的なセキュリティ脆弱性が存在することを発表しました。

この脆弱性は「Downfall(CVE-2022-40982)」あるいは「GDS(Gather Data Sampling」と呼ばれ、最新世代のプロセッサは影響を受けないものの、「Skylake」(2015年発売の第6世代プロセッサ)から、「Tiger Lake」(2020年発売の第11世代Coreプロセッサ)に影響します。

Downfallはハードウェア内部のレジスタの内容を意図せずソフトウェアに公開してしまうメモリ最適化機能に関連した脆弱性です。AVXのGATHER命令が、投機的実行中に内部ベクタ・レジスタ・ファイルの内容を漏洩させる可能性があるとのことです。

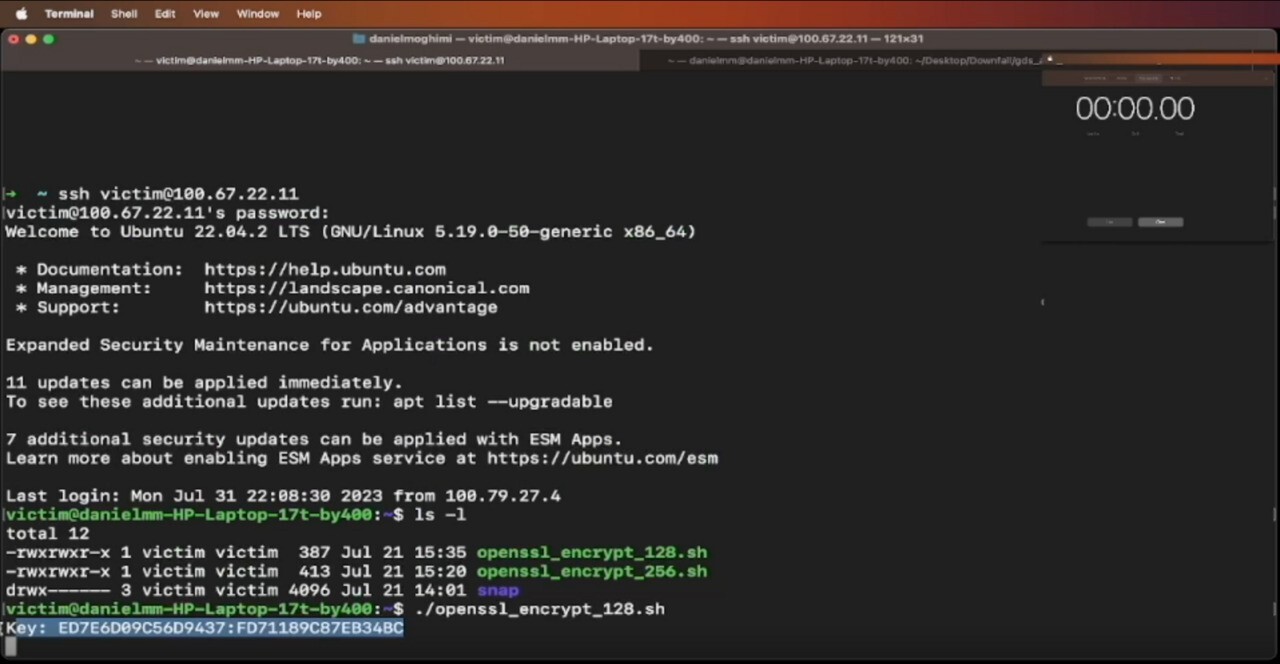

脆弱性はGoogleのセキュリティ研究者、Daniel Moghimi氏によって発見され、同氏はDownfallのデモコードを作成し、128ビットおよび256ビットのAESキーが盗み出せることや、Linuxカーネルから任意のデータを盗み出せることを実証しています。

Intelはこの問題に対するマイクロコードをリリースしましたが、緩和策を適用することで、プロセッサのパフォーマンスに大きな影響を与える可能性がある事を認めています。特に、AVX2/AVX-512がベクトル化を多用するワークロードに影響を与えることから、HPC、ビデオエンコーディング/トランスコーディング、AIなどさまざまな分野に影響する可能性があります。

Intelはワークロードによってはパフォーマンスに最大50%の影響を与える可能性があるとし、Downfallの影響を受けない場合、マイクロコードの変更をオフにすることもできると伝えています。Intelは、実環境でDownfall攻撃を成功させるのは非常に困難だと考えているようですが、それが真実かどうかは、議論の余地残されています。PhoronixはDownfallに緩和策を適用した場合の初期ベンチマークを実施し、50%ものペナルティは確認できないものの、パフォーマンスが大きく悪化するワークロードが存在することが確認できたと報告しています。

2018年に発見されたCPUの脆弱性「Spectre」「Meltdown」では、緩和策の適用によってプロセッサのパフォーマンスが低下することが問題となりました。今回の「Downfall」でも同じような状況が発生する可能性があります。