iOSデバイスにUSBケーブルを利用して力業でパスコードを解除することができる脆弱性が存在することが、セキュリティ研究家Matthew Hickey氏によって示されました(ZDNet、MacRumors)。

方法はLightningケーブルをiPhoneやiPadに接続し、0000から999までのパスコードを一度に送信するというものです。iOSにはパスコードの入力に10回失敗するとデバイス上の全てのデータを消去するセキュリティ設定も存在しますが、この方法ではこのセキュリティ機能もバイパスされるとのこと。

同氏は以下のようなデモ動画を公開しています。

Apple iOS "Erase data" bypass attack from Hacker Fantastic on Vimeo.

長い文字列を入力として与えるとその処理が優先され、データ消去が後回しになり、ブルートフォースアタック(力業攻撃)が可能になる模様。特別な装置は必要なく、Lightningケーブルさえあれば実行可能とされています。iOSのバージョンはiOS 11.3までで動作することが確認されているようです。

ただしHickey氏が発見したiPhoneのクラッキング方法は、4桁のパスコードごとに3秒から5秒時間がかかるので、Grayshift社が開発するパスコードクラッキングツールほど高速には動作しなません。6桁のパスコードを推測するには、数週間かかるとHickey氏は述べています。

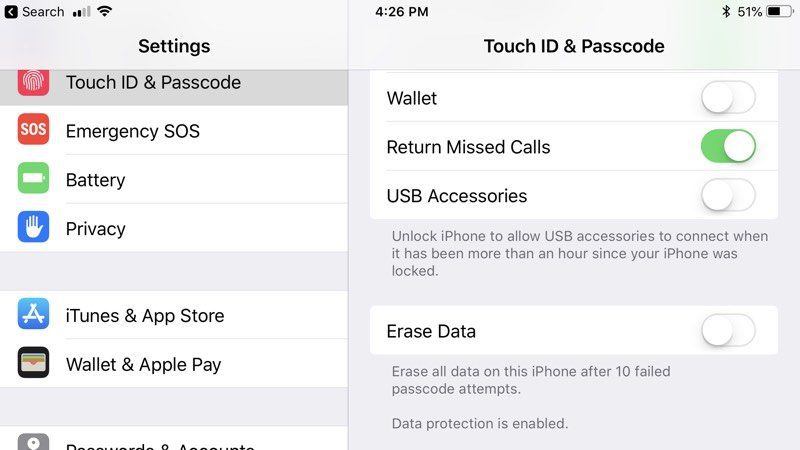

iOS 12では、Hickey氏が発見した脆弱性や、GrayKey Boxのようなツールが悪用する脆弱性を阻止するため、USBアクセスを制限するための新機能が導入されています。

iOS 12のUSB制限モードはデフォルトで有効になっていて、最後にパスコードを入力してから1時間経過するとUSB接続が切断されます。このモードが期待通りに動作するならば、ブルートフォースアタックを試みている最中に接続が切れるため、パスコードの解析が困難になることが予想されます。

2018/06/25(月)更新: その後この報告が誤りであるとの続報が報じられています。