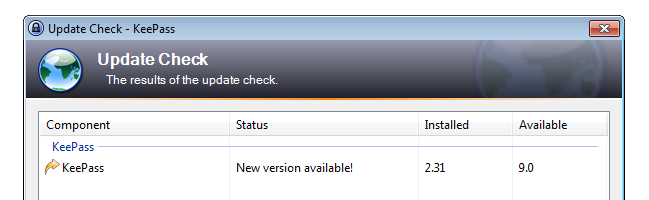

人気のパスワードマネージャ「KeePass 2」にセキュリティ脆弱性が存在していることが分かりました。脆弱性は最近発見されたもので、自動更新機能を有効にしているKeePass 2の全バージョンに影響します(gHacks)。

KeePass 2の自動更新機能を有効にしている場合、定期的に最新バージョンのチェックが行われ、新しいバージョンが発見されると画面に通知が表示されます。ユーザーはそのリンクをクリックして最新版をダウンロードし手動でインストールする仕組みです(自動でダウンロード&インストールは行われない模様)。

脆弱性はこのアップデートのチェックでHTTPSではなくHTTP通信が行われていることを悪用するものです。通信を横取りし偽の更新情報をKeePass2に送り込むことで、ユーザーが間違ったサイトから改変されたKeePassファイルをダウンロードするよう仕向けることができるのです。

KeePassの開発者はコスト面などさまざまな問題からHTTPからHTTPSへの移行を行わない計画のようですので(少なくともいまのところは)、ユーザーは以下の自衛策をとっておいたほうがよいかもしれません。

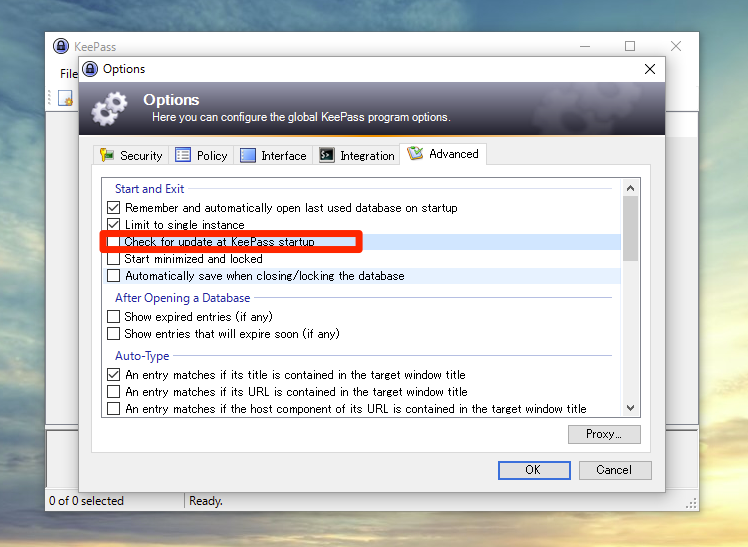

対策: 自動更新機能を無効とする

最も簡単な対策は脆弱性の存在する自動更新機能を使わないというものです。

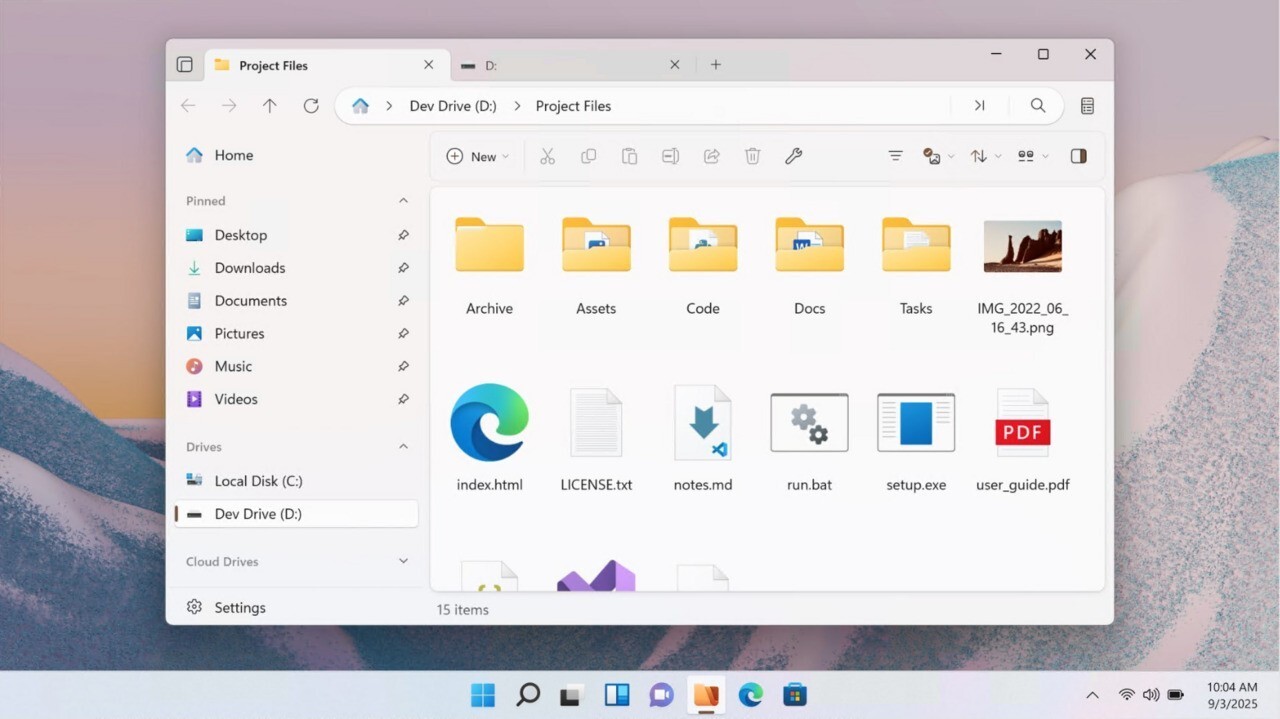

そのためにはKeePass 2の「Tools > Option」メニューを選択し、「Advanced」タブの「Check for update at KeePass startup」のチェックを外します。

もしくは自動更新機能は有効のままにしておき、アップデート通知が表示された際KeePass公式サイトを自分で開いてそこからダウンロードするという方法も考えられます。

パスワードマネージャはとても重要な情報を管理するものですのでどちらかの方法で自営しておいたほうが良いでしょう。ソフトウェアの更新確認には公式RSSのほか、手前味噌ですが当ソフトアンテナのWeb/RSSも使えると思います。

| KeePass Password Safe | http://keepass.info/ |

|---|---|

| ソフトアンテナ | https://softantenna.com/softwares/4085-keepass-password-safe-professional-edition |

追記

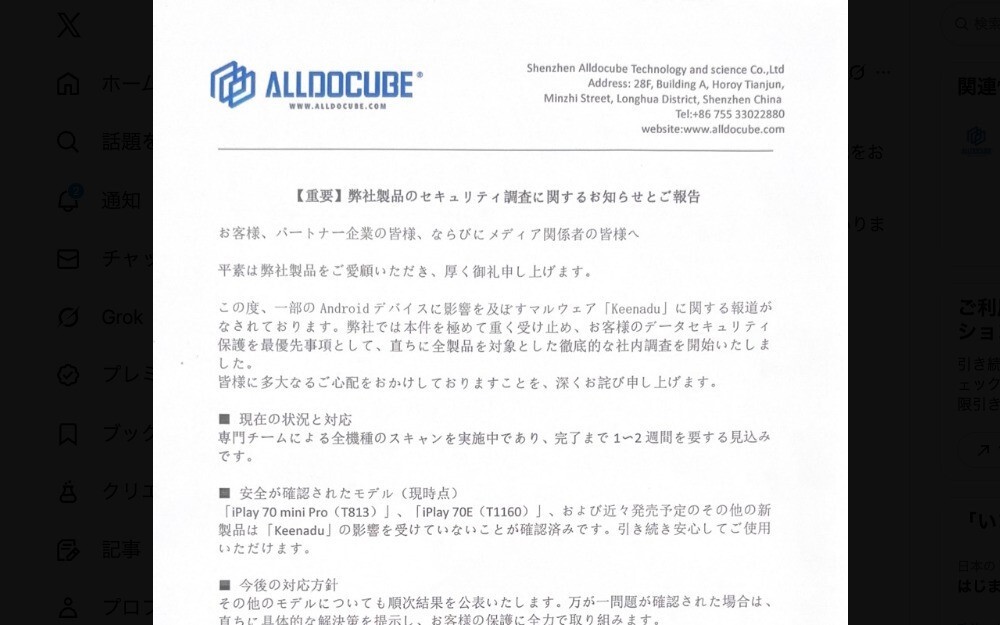

2016/06/07: KeePassオフィシャルサイトによると今回見つかったアップデートの脆弱性に関する対策としてバージョン情報ファイルをデジタル署名する対策がとられるようです。

Resolution. In order to prevent a man in the middle from making KeePass display incorrect version information (even though this does not imply a successful attack, see above), the version information file is now digitally signed (using RSA-2048 and SHA-512). KeePass 2.34 and higher only accept such a digitally signed version information file. Furthermore, the version information file is now downloaded over HTTPS.

KeePass 2.34以降(現在未リリース)では、デジタル署名が付与されたバージョン情報ファイルをHTTPS経由でダウンロードすることで中間者攻撃に対処する予定とのこと。

2016/06/14: 対策がとられたv2.34がリリースされました。詳細は以下の記事でご確認ください。