2025年12月、ReactライブラリとNext.jsフレームワークに存在する重大な脆弱性「React2Shell(CVE-2025-55182)」が公開されました。修正版のソフトウェアはすでにリリースされていますが、公開直後からこの脆弱性が悪用され、実際にランサムウェア攻撃に利用されているとのことです(BleepingComputer)。

この脆弱性は、React Server Components(RSC)の「Flight」プロトコルにおけるデシリアライズ処理が原因です。リモートからサーバー上で任意のJavaScriptコードを実行することができ、攻撃者は企業ネットワークに侵入後、1分以内にファイル暗号化型マルウェアを展開することができます。

脆弱性の公開から数時間で国家支援型ハッカーがサイバー諜報活動に利用し、新しい「EtherRAT」マルウェアの配布にも悪用されています。暗号資産マイニング攻撃にも転用され、12月5日に実際にランサムウェア攻撃が確認されて以降も、被害が拡大しています。

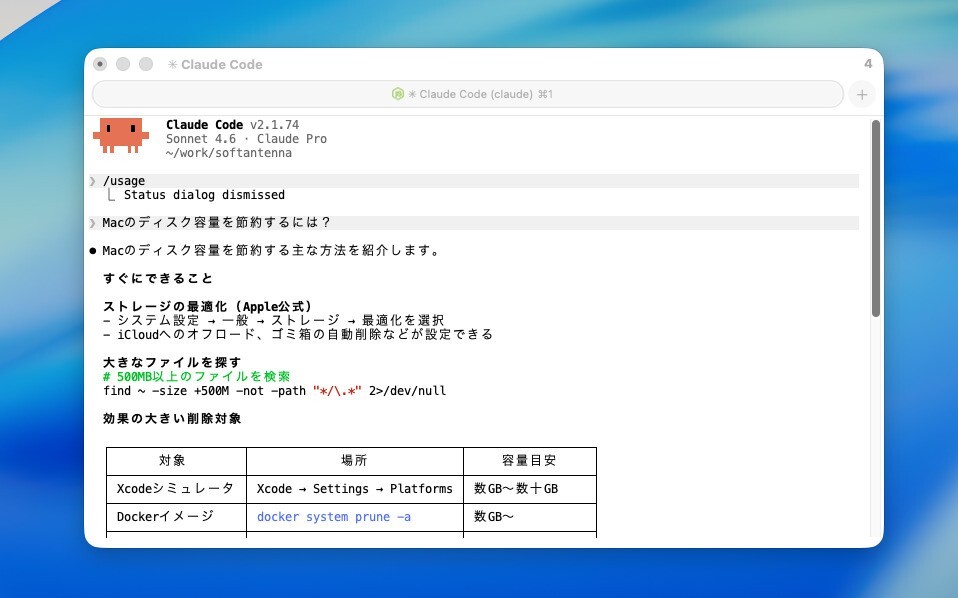

たとえば、2024年後半に登場したランサムウェア「Weaxor」でも、React2Shellを悪用した攻撃が確認されていて、この場合以下のような攻撃フローとなります。

- 脆弱なサーバーに侵入後、PowerShellでCobalt Strikeビーコンを展開しC2通信を確立。

- Windows Defenderのリアルタイム保護を無効化。

- ランサムウェアを実行し、1分以内に暗号化を開始。

- 暗号化後のファイル拡張子は「.WEAX」、各フォルダに「RECOVERY INFORMATION.txt」が生成され、支払い指示が記載。

- ボリュームシャドウコピー削除やイベントログ消去で復旧と解析を妨害。

攻撃はReact2Shellで侵入した単一のエンドポイントに限定され、横展開は確認されていなとのこと。

攻撃への対策としてパッチの適用だけでは不十分で、管理者は、Node/React関連バイナリからの cmd.exe/powershell.exeのプロセス生成、不審な外部通信、セキュリティ機能の無効化、ログ消去、リソース急増など不審な挙動の監視を行うべきだと注意が呼び掛けられています。