Macアプリの自動更新機能を提供するフレームワーク「Sparkle」に脆弱性が発見され、懸念を集めています(Ars Technica、MacRumors、9to5Mac)。

SparkleはMac App Store以外で提供されているMacアプリに自動更新機能を実装するためのフレームワークで、amtasiaやDuet Display、uTorrent、Sketch、VLC (ただし最新版では修正済み)といった著名なアプリでも採用されています。

今回発見された問題は、脆弱性の存在するSparkleと平文HTTP通信を組み合わせた場合に発動し、攻撃者は中間者攻撃によって悪質なコードをエンドユーザーに送り込むことが可能となります。

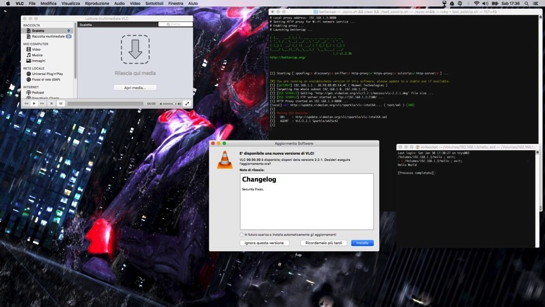

上のコンセプト動画ではSequel Proのソフトウェアアップデート実行時に、悪質なコードを送り込むことに成功しています。

現在GitHubにてSparkleを使用しているアプリの一覧が纏められていますが、どのアプリが脆弱性の存在するSparkleを使用しているのか、またHTTPSではなくHTTPで通信を行っているのかまでは明かではありません。

Sparkle自体の脆弱性は最新1.13.1で修正されていますが、アプリケーションに組み込まれたSparkleが更新されるには、アプリケーションの作者が更新版をリリースするのを待つしかありません。Ars Technicaは当面の間、特に安全が確保されないWi-Fiネットワーク等でこれらアプリのインストールするのを避けるよう推奨しています。