Microsoftは本日、月例更新の一貫として、Windows 7 SP1/Widnows 2008 R2 SP1用の月例品質ロールアップKB4338818とセキュリティオンリーアップデートKB4338823を公開しました。

同事にWindows 8.1/Windows Server 2012 R2用の月例品質ロールアップKB4338815とセキュリティオンリーアップデートKB4338824も公開されています。

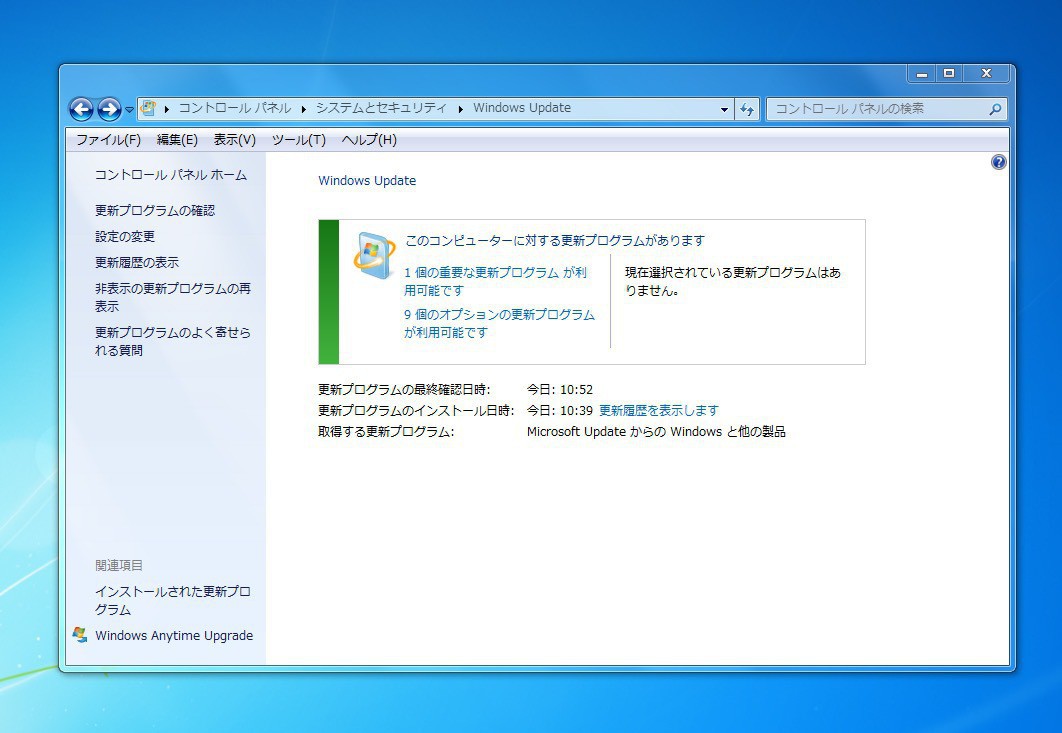

更新プログラムは、Windows Updateまたは、Microsoft Updateカタログを利用してインストールすることが可能で、それぞれの更新プログラムの変更点は以下の通りとなっています。

KB4338818 (Monthly Rollup)

Windows 7 SP1/Widnows 2008 R2 SP1用の月例ロールアップKB4338818では、Windows 64bit(x64)版のための、Lazy Floating Point State Restore(CVE-2018-3665)として知られる投機的実行のサイドチャネル攻撃に対する保護の提供や、開発者ツールの起動を無効にするポリシーに準拠させるためのInternet Explorerの要素検査機能の更新、Internet ExplorerとMicrosoft EdgeでDNSリクエストがプロキシ構成を無視する問題の修正などが行われています。

- Provides protections for an additional vulnerability involving side-channel speculative execution known as Lazy Floating Point (FP) State Restore (CVE-2018-3665) for 64-Bit (x64) versions of Windows.

- Updates Internet Explorer's Inspect Element feature to conform to the policy that disables the launch of Developer Tools.

- Addresses an issue where DNS requests disregard proxy configurations in Internet Explorer and Microsoft Edge.

- Security updates to Internet Explorer, Windows apps, Windows graphics, Windows Shell, Windows datacenter networking, Windows wireless networking, and Windows virtualization.

なお更新プログラムには、oem*.infファイルの不足によってWindowsとサードパーティソフトウェアで発生する既知の不具合が存在するとのこと。アップデート適用後にネットワークインターフェイスコントローラーの動作が停止する可能性があるそうで、問題の回避方法も掲載されています。

更新プログラムはMicrosoft Update Catalogからダウンロードすることも可能です。

KB4338815 (Monthly Rollup)

Windows 8.1/Windows Server 2012 R2用の月例ロールアップKB4338815では、投機的ストアバイパス(CVE-2018-3639)と呼ばれる、投機実行サイドチャネル攻撃の亜種に対する追加の保護の提供や、ユーザーコンテキストからカーネルコンテキストに切り替えるときにSpectre Variant 2を緩和するため、一部のAMDプロセッサに対する間接分岐予測バリアの使用を制御するサポートの追加、Lazy Floating Point State Restore(CVE-2018-3665)として知られる投機的実行のサイドチャネル攻撃に対する保護の提供などが行われています。

Provides protections from an additional subclass of speculative execution side-channel vulnerability known as Speculative Store Bypass (CVE-2018-3639). These protections aren't enabled by default. For Windows client (IT pro) guidance, follow the instructions in KB4073119. For Windows Server guidance, follow the instructions in KB4072698. Use this guidance document to enable mitigations for Speculative Store Bypass (CVE-2018-3639) in addition to the mitigations that have already been released for Spectre Variant 2 (CVE-2017-5715) and Meltdown (CVE-2017-5754).

Provides support to control usage of Indirect Branch Prediction Barrier (IBPB) on some AMD processors (CPUs) for mitigating CVE-2017-5715, Spectre Variant 2 when switching from user context to kernel context. (See AMD Architecture Guidelines for Indirect Branch Control and AMD Security Updates for more details). For Windows client (IT pro) guidance, follow the instructions in KB4073119. Use this guidance document to enable IBPB on some AMD processors (CPUs) for mitigating Spectre Variant 2 when switching from user context to kernel context.

Provides protections for an additional vulnerability involving side-channel speculative execution known as Lazy Floating Point (FP) State Restore (CVE-2018-3665) for 64-Bit (x64) versions of Windows.

- Updates Internet Explorer's Inspect Element feature to conform to the policy that disables the launch of Developer Tools.

- Addresses an issue where DNS requests disregard proxy configurations in Internet Explorer and Microsoft Edge.

- Addresses an issue that causes the mouse to stop working after a user switches between local and remote sessions.

- Security updates to Internet Explorer, Windows apps, Windows graphics, Windows Shell, Windows datacenter networking, Windows virtualization, and Windows kernel.

こちらの更新プログラムには既知の不具合は存在せず、ファイルはMicrosoft Update Catalogからダウンロードすることもできます。

セキュリティアップデートの内容はMicrosoftのブログなどから参照することができます。