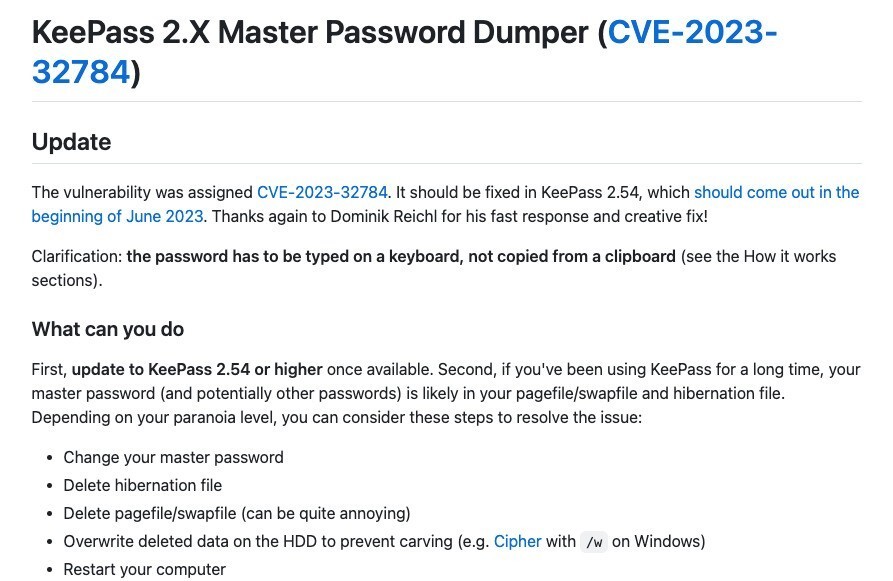

パスワード管理ツール「KeePass」にマスターパスワードが漏洩する危険性がある脆弱性が存在する事がわかりました。CVE-2023-32784によると、2.54以前のKeePass 2.xでは、ワークスペースがロックされていたり、実行されていない場合でも、メモリダンプから平文のマスターパスワードを復元することが可能とのこと。

KeePassの開発者であるDominik Reichl氏は、今後2ヶ月以内にリリースが予定されているKeePass 2.54でパッチをリリースする予定です。

この脆弱性を発見したセキュリティ研究者は、GitHubに脆弱性を実証するツール「KeePass 2.X Master Password Dumper」を公開しています。ツールはメモリダンプ(pagefile.sys、hiberfil.sys、またはKeePassプロセスダンプ等)を解析し、マスターパスワードを平文で返します(正確にはマスターパスワードの最初の1文字を除いたすべての文字)。

KeePass 2.Xでは、パスワード入力用にカスタムテキストボックスを使用し、このテキストボックスがSecureTextBoxExを使用しています。これによって文字を入力する度にメモリ上に残骸が残り、残った情報からマスターパスワードが漏洩する恐れがあるとのことです。

今回の脆弱性は「KeePassXC」「Strongbox」「KeePass 1.X」などの関連ソフトウェアには影響しません。

|

タイトル | KeePass Password Safe Professional Edition |

|---|---|---|

| 公式サイト | http://keepass.info/ | |

| ソフトアンテナ | https://softantenna.com/softwares/4085-keepass-password-safe-professional-edition | |

| 説明 | オープンソースのパスワード管理ソフト。プロフェッショナルエディション。 |