Microsoftは今年の6月、「潜在的な破壊的変更」によりシステムが壊れる可能性がある、Windows用のカーネルパッチを月例更新プログラムに含める形でリリースしました。

その際パッチはデフォルトで無効化されていましたが、8月の月例更新プログラムでは、このパッチがデフォルトで有効化された状態でリリースされた事がわかりました(Neowin)。

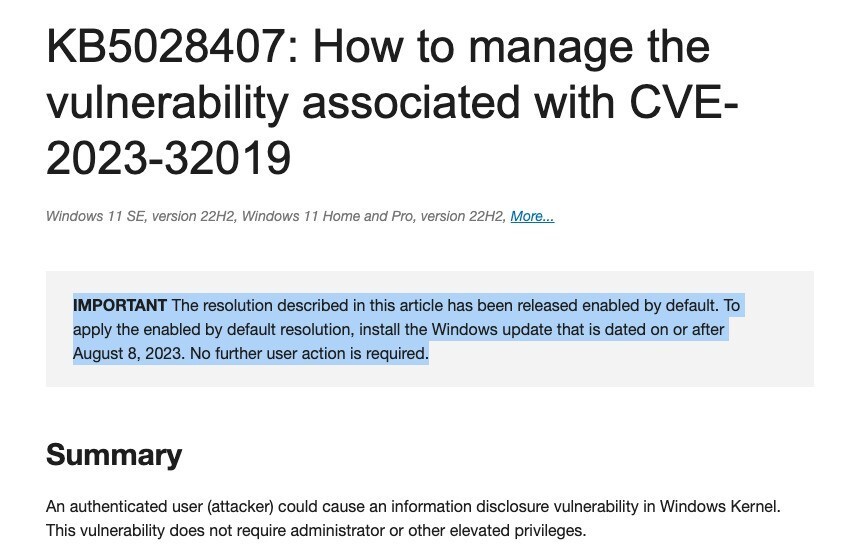

サポートドキュメントKB5028407には、以下のような情報が追加されています。

IMPORTANT The resolution described in this article has been released enabled by default. To apply the enabled by default resolution, install the Windows update that is dated on or after August 8, 2023. No further user action is required.

重要 この記事で説明されている解決策は、デフォルトで有効になってリリースされています。デフォルトで有効になっている解決策を適用するには、2023年8月8日以降の日付のWindows更新プログラムをインストールします。これ以上の操作は必要ありません。

なおこのパッチはCVE-2023-32019で追跡されているWindowsカーネルの情報漏洩の脆弱性に対処するためのもで、Microsoftは次のように説明しています。

An authenticated user (attacker) could cause an information disclosure vulnerability in Windows Kernel. This vulnerability does not require administrator or other elevated privileges.

認証されたユーザー(攻撃者)により、Windowsカーネルの情報漏洩の脆弱性が発生する可能性があります。この脆弱性は、管理者権限またはその他の昇格した権限を必要としません。

The attacker who successfully exploits this vulnerability could view heap memory from a privileged process that is running on the server.

この脆弱性の悪用に成功した攻撃者は、サーバー上で実行されている特権プロセスからヒープメモリを閲覧することができます。

Successful exploitation of this vulnerability requires an attacker to coordinate the attack with another privileged process that is run by another user in the system.

この脆弱性の悪用を成功させるには、攻撃者がシステム内の別のユーザーが実行する別の特権プロセスとの攻撃を調整する必要があります。

詳細は公式ドキュメントで確認可能です。