今月の初め、Facebook、Instagram、TikTokなどブラウザ機能を内蔵した人気のモバイルアプリが、サイトにカスタムJavaScriptを注入し、アプリ利用者の行動を追跡していることが話題となりました。

ほとんどの企業は、トラッキングやマネタイズのためにコードインジェクションを使用しているようですが、中には、ユーザーのすべてのキーストロークを監視するコードが注入される事例もあるようです。

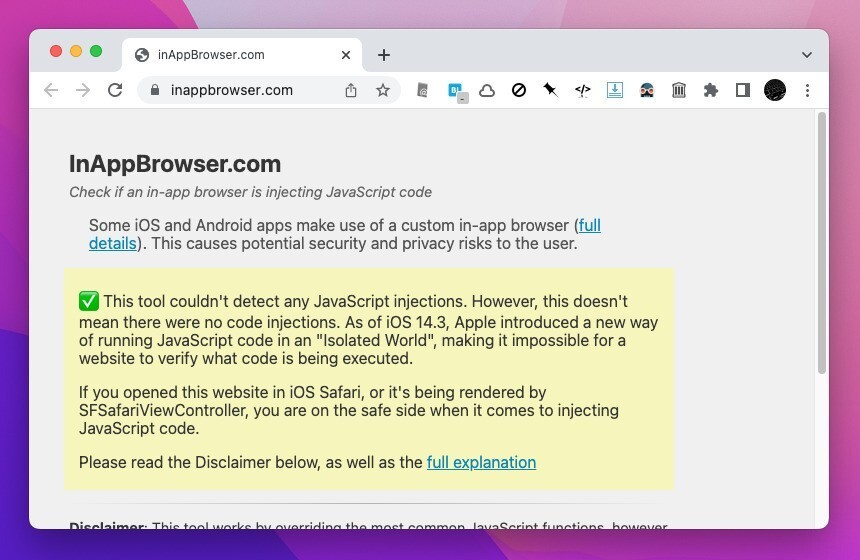

これらアプリ内ブラウザがコードを注入しているかどうかをユーザーが確認することができるWebサイト「InAppBrowser」が開発者Felix Krause氏によって作成されています(gHacks)。

サイトは以下のような手順で利用できます。

- 分析したいアプリを開く。

- アプリ内の共有機能を使って、リンク https://InAppBrowser.com をアプリ内に取り込む。

- 共有されたリンクを開く。

- 表示されたレポートを確認する。

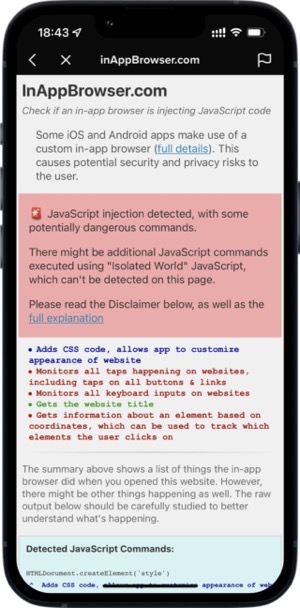

同サイトは、JavaScriptコードの注入を検出したかどうか、また注入の評価を表示します。

例えばTikTokに関しては、ウェブサイト上で発生するすべてのタップと、すべてのキーボード入力を監視すると評価され、Instagramはキーボード入力は監視しないものの、テキスト選択の監視を行っていると評価されています。

詳細については開発者のブログ記事で確認可能です。