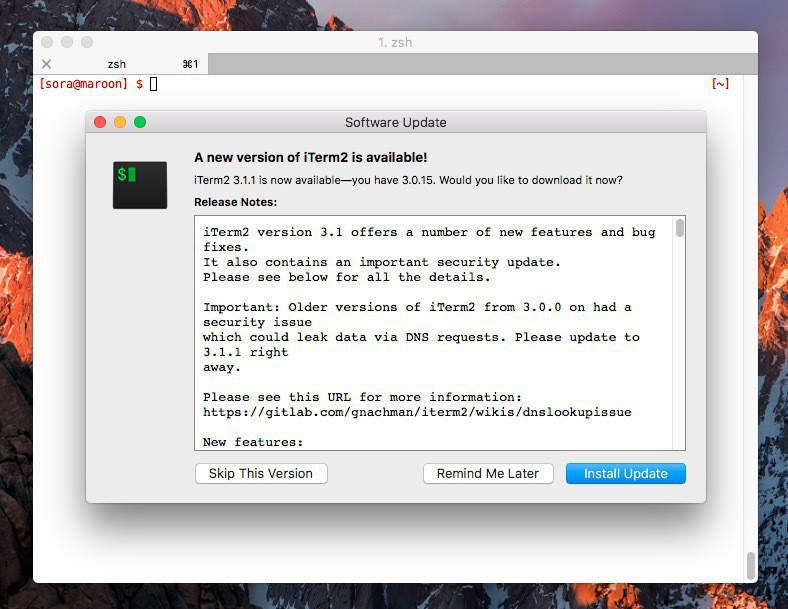

Mac用の人気ターミナルソフト「iTerm 2」に、DNSリクエスト経由でパスワードやAPIなど重要な情報が漏洩する可能性があるセキュリティ脆弱性が存在していたことがわかりました(BleepingComputer、Reddit)。

現在、同機能を無効化した最新のv3.1.1が公開されています。

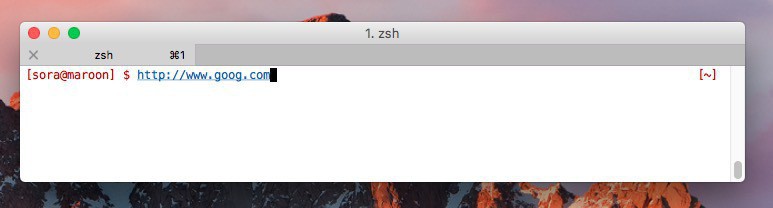

脆弱性は「Semantic History」の機能の一つ、iTerm2のマウスカーソルの下の文字列がURLとしてクリック可能かどうかをチェックする機能の中に存在します。Cmdキーを押した際、文字列がURLとしてクリック可能になるのですが、実際にクリック可能かどうかを事前に検証するために、DNSに対して平文で文字列が送信されてしまうのです。

文字列がパスワードやAPIキーなどの重要な情報であった場合問題が発生します。

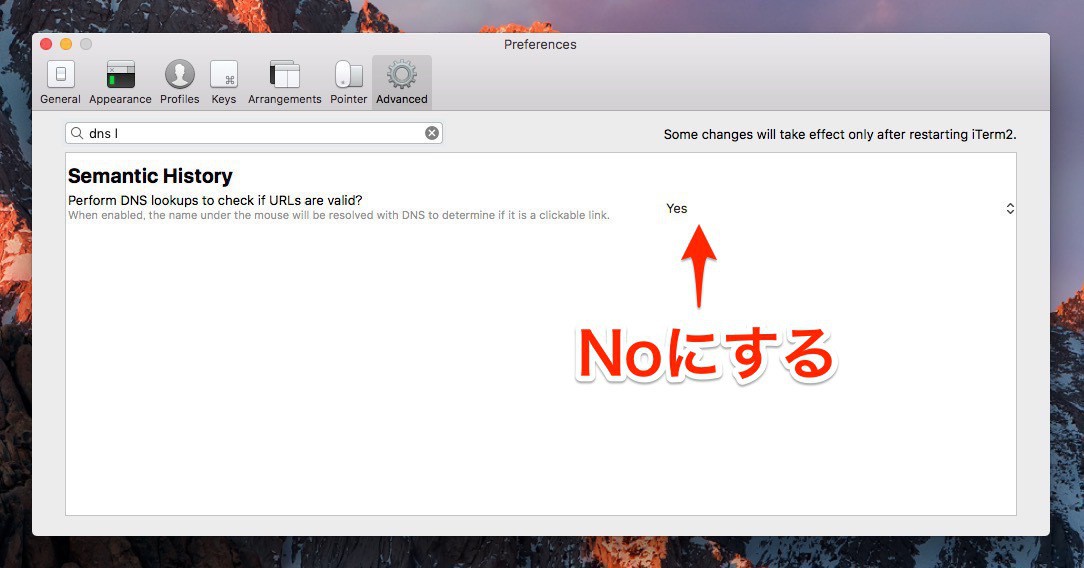

脆弱性は10ヶ月前に指摘され、3.0.13で機能を無効にできる「Perform DNS lookups to check if URLs are valid」というオプションが追加されましたが、デフォルトで「YES」のままになっていました。

開発者のGeorge Nachman氏はその後状況の深刻さを理解し、機能を無効化したiTerm2 3.1.1の公開に至っています。

iTerm 2ユーザーはv3.1.1にアップデートするか、少なくともv3.0.13に更新し「Perform DNS lookups to check if URLs are valid」を「No」に設定することで問題を回避することができます。

問題の解決が遅れた背景には、George Nachman氏が開発を一人で行っていて、コードレビュアーが存在しないこともあるようです。

| タイトル | iTerm2 | |

|---|---|---|

| 公式サイト | http://www.iterm2.com/ | |

| ソフトアンテナ | https://softantenna.com/softwares/6769-iterm2 | |

| 説明 | Mac用の高機能ターミナルエミュレーター。 |