Microsoftは先日、クラウドPCソリューション「Windows 365」を発表しました。Windows 365はさまざまなデバイスから利用できるだけでなく、セキュリティの高さも利点の一つとして数えられていますが、ハッカーが早くも、Windows 365の認証情報であるユーザー名とパスワードを盗む方法を発見したことが話題となっています(MSPoweruser)。

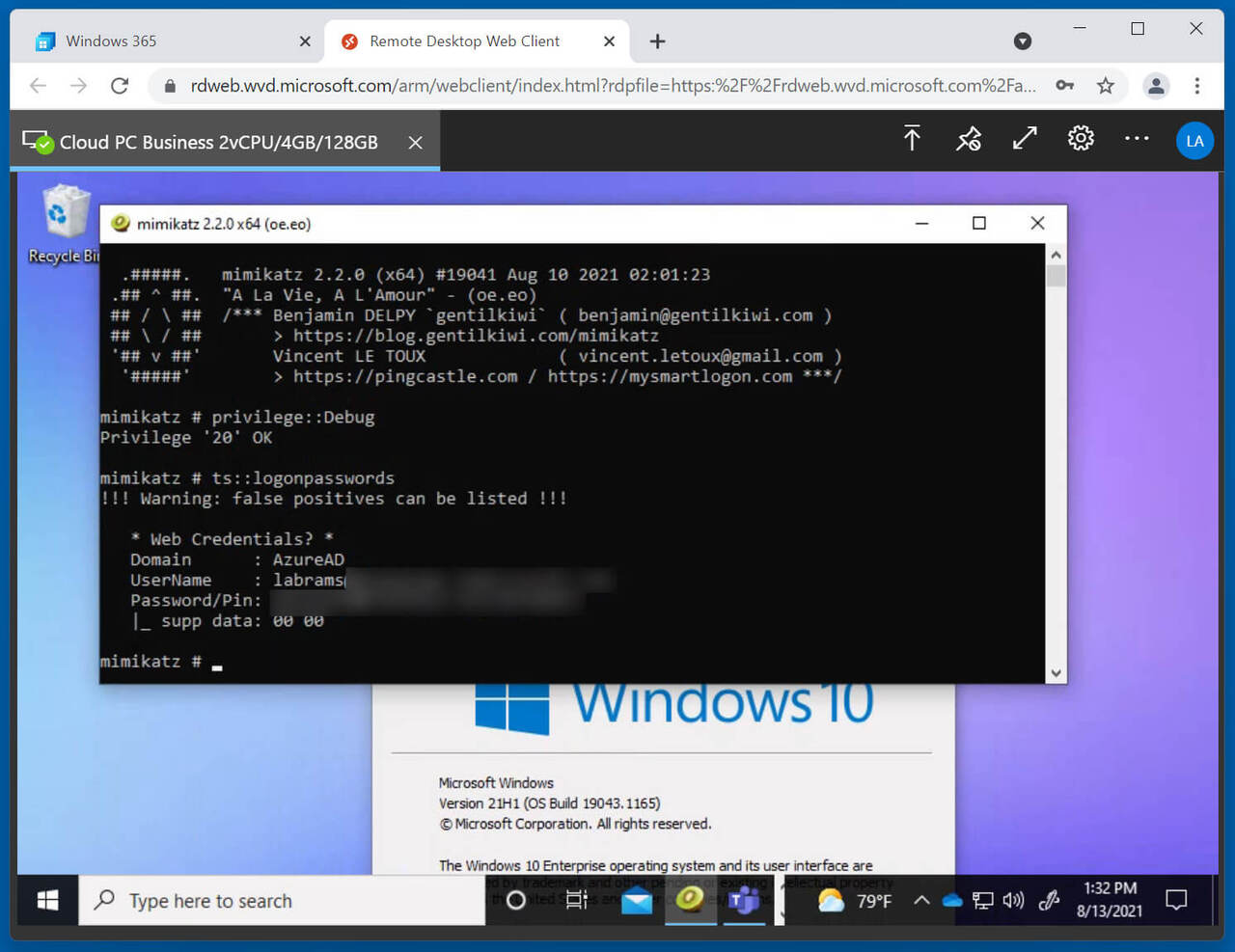

最近話題になる事が多いセキュリティ研究者のBenjamin Delphy氏は、いくつかのツールを組み合わせ、Windows 365から情報を盗むことに成功しています。同氏は、メモリからパスワードを読み取ることができるツール「mimikatz」と、ターミナルサービスの脆弱性を利用して、認証情報を平文でダンプすることに成功しています。ターミナルサービスの認証情報はメモリに保存されているときは暗号化されているものの、Delpy氏はターミナルサービスのプロセスを騙して復号化することができたとしています。

Would you like to try to dump your #Windows365 Azure passwords in the Web Interface too?

A new #mimikatz 🥝release is here to test!

(Remote Desktop client still work, of course!)cc: @awakecoding @RyMangan pic.twitter.com/hdRvVT9BtG

— 🥝 Benjamin Delpy (@gentilkiwi) August 7, 2021

mimikatzを実行するには管理者権限が必要であり、Azureアカウントの認証情報をすでに知っている場合、問題がないようにも思えます。しかし攻撃者がフィッシングメールなどを用いて、リモートアクセスプログラムをWindowsデバイスにインストールすることができた場合は状況が異なります。PrintNightmareなどのような脆弱性を利用して管理者権限を獲得することができればmimikatzも実行できることになり、Windows 365の認証情報を不正に獲得できることになるからです。

攻撃者は入手した認証情報を利用し、他のマイクロソフトのサービスや、企業の内部ネットワークへとさらに攻撃の範囲を広げることが可能となります。

同氏によるとこの攻撃方法からシステムを保護するためには通常2FA、スマートカード、Windows Hello、Windows Defender Remote Credential Guardなどの方法を採用するのが望ましいとのこと。しかし、Windows 365ではこれらの高度なセキュリティ機能は利用できずユーザー名とパスワードに依存しているため、システムを保護するのは容易ではないとのことです。

Windows 365は企業向けのシステムであり、Microsoftは将来的に高度なセキュリティ機能を追加すると思われますが、今のところは外部からのアクセスに十分注意して運用する必要があるということになります。