Windowsのリモートデスクトッププロトコル(RDP)の仕様には問題があり、パスワードを変更しても古いパスワードを使ってリモートログインできる場合があると指摘されていることがわかりました(Ars Technica)。

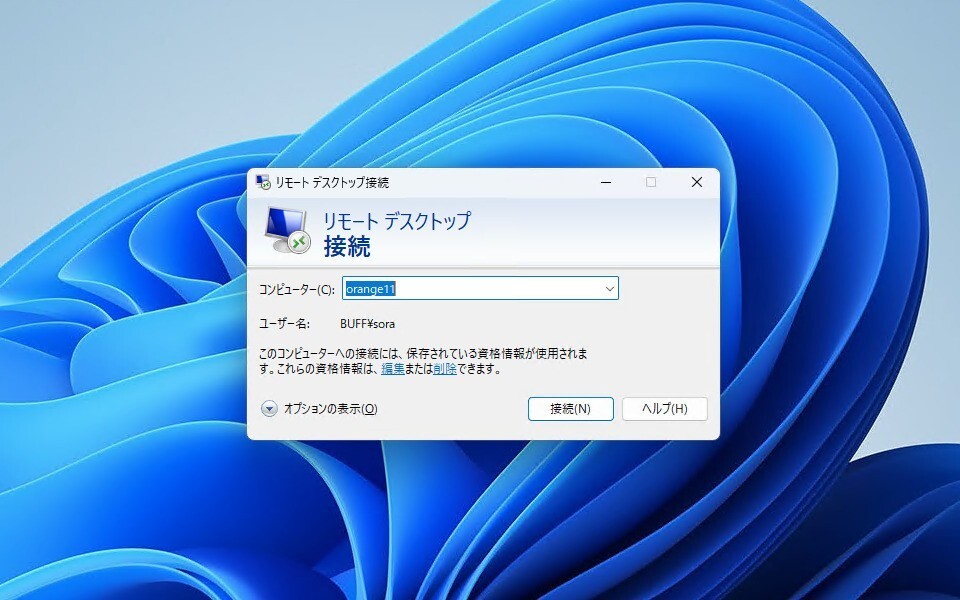

記事によると、RDPではユーザーがパスワードを変更しても、古いパスワードを使用してRDPを介したログインが可能な場合があるとのこと。例えば、パスワード漏洩の際に、ユーザーがパスワードを変更しても攻撃者はRDP経由でアクセスを続けることができるといったリスクが存在することになります。

セキュリティ研究者のDaniel Wade氏は、この問題をMicrosoft報告し、パスワード変更後も古い資格情報が有効である点を「信頼の崩壊」と批判しました。また、攻撃者が過去に取得したパスワードを使ってRDPアクセスを維持できる点を「バックドアのような挙動」だと指摘しています。

一方Microsoftは、この挙動を「設計上の仕様」とし、少なくとも1つのユーザーアカウントがオフライン状態でもログインできるようにするための意図的な設計だと説明しています。このため、この動作をセキュリティ脆弱性とは認識せず、変更する予定もないと述べています。

Windowsでは、Microsoft/Azureアカウントでログインした際、資格情報がローカルに保存されます。RDPのログイン時には、ローカルにキャッシュされた資格情報を利用して認証を行うため、パスワード変更後も古いパスワードが使用できる状況が生じるのです。

MicrosoftはWindowsログオンに関する以下のような注意事項を追加していますが、仕様である以上今後簡単に変更されることはなさそうです。

ユーザーがローカル ログオンを実行すると、そのユーザーの資格情報は、ネットワーク経由で ID プロバイダーによって認証される前に、キャッシュされたコピーに対してローカルで検証されます。 キャッシュ検証が成功すると、デバイスがオフラインであってもユーザーはデスクトップにアクセスできるようになります。 ただし、ユーザーがクラウドでパスワードを変更しても、キャッシュされた資格情報は更新されません。つまり、古いパスワードを使用してローカル コンピューターに引き続きアクセスできることになります。

ユーザーができる対策として、RDPアクセスを制限方法や、RDPの認証をクラウドアカウントではなく、ローカルアカウントのみに制限することで、キャッシュされた資格情報の影響を受けなくする方法があげられています。