WindowsやLinux、macOSなどさまざまなプラットフォームで動作するマルウェア「SysJoker」が発見され、注目を集めているなか、M1 Macでネイティブに動作するSysJokerの亜種が発見されたことがわかりました(9to5Mac)。

SysJokerはIntezer社によって発見され、当初はLinuxのみをターゲットとしたマルウェアだとみなされていましたが、その後WindowsとmacOSのバージョンが発見されました。Intezer社の分析はWindows版に集中しているため、セキュリティ研究者のPatrick Wardle氏がmacOSの亜種を深く掘り下げ、マルウェアがIntelとM1の両方のMacで動作することをつきとめます。

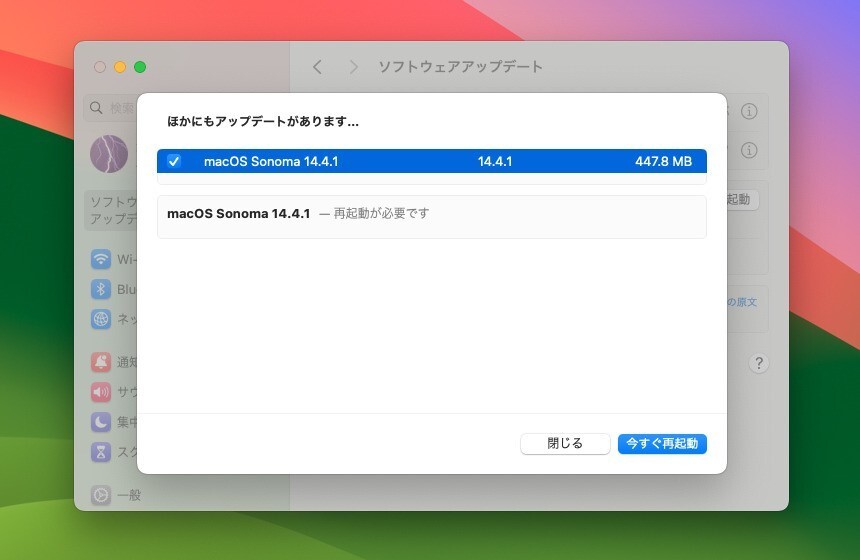

このマルウェアは、基本的にサーバに接続する汎用アプリで、さまざまな攻撃に利用できるとみられています。マルウェアはLibrary/MacOsServices/ディレクトリに自分自身をコピーし、Macが再起動するたびに自動的に実行されるように設定を変更します。

SysJokerは実際は昨年半ばから使用されているそうですが、Wardle氏は、最近はこのマルウェアを検出できるセキュリティツールの数が増えていることが朗報だとしています。

Whenever a new piece of malware is uncovered I like to see how Objective-See’s free open-source tools stack up.

Good news (and no really no surprise) they are able to detect and thus thwart this new threat, even with no a priori knowledge of it! Let’s look at how.

First, BlockBlock detects the malware’s launch agent persistence (

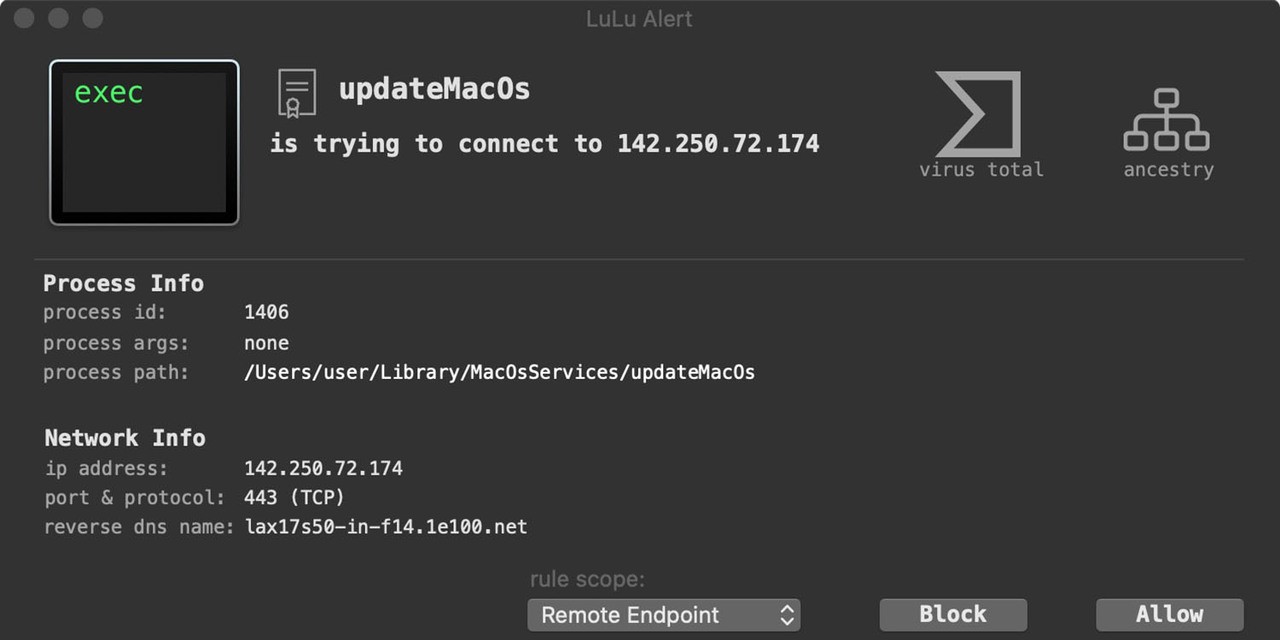

com.apple.update.plist).LuLu, our free, open-source firewall detects when the malware first attempts to beacon out to grab the encrypted address of it’s command and control server.

And if you’re worried that you are already infected? KnockKnock can uncover the malware’s persistence (after the fact).

感染が気になる場合BlockBlock、LuLu、KnockKnockなどここに取り上げられているツールの仕様を検討してみても良いかもしれません。

マルウェアからシステムを保護するためには、一般的な注意事項を守ることが一番で、信頼できないサイトからファイルをダウンロードするのを避けるのが重要だとのことです。