VMwareが、リモートコード実行を可能にする重大な脆弱性「Spring4Shell」に対処するためのセキュリティアップデートを公開しています(BleepingComputer)。

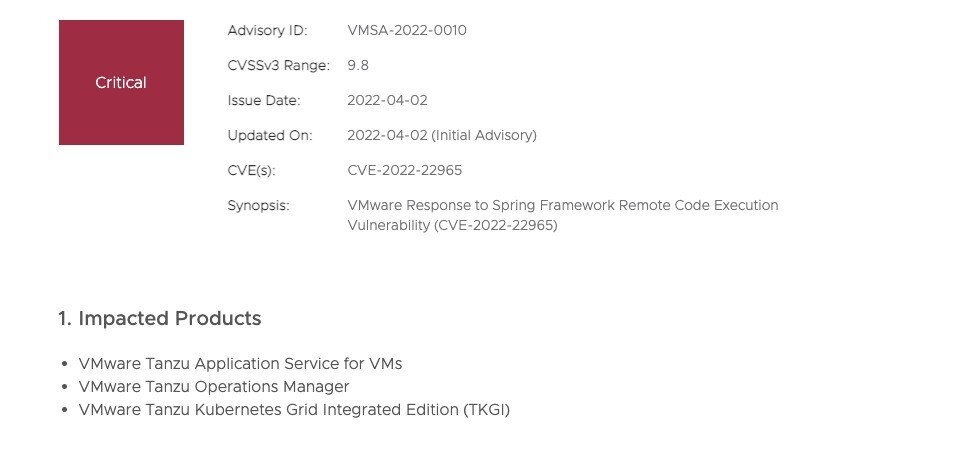

「Spring4Shell」は、JavaのWebアプリ開発フレームワーク「Spring」に関連したリモートコード実行脆弱性で、CVE-2022-22965としてタグ付けされています。深刻度は10点満点中9.8点となっています。

Spring Frameworkは広く普及しているため、セキュリティアナリストは、Spring4Shellの脆弱性を利用した大規模な攻撃を懸念しています。さらに、セキュリティアップデートが提供される前に、動作の概念実証(PoC)がGitHubに流出し、悪用や奇襲攻撃の可能性を高めています。

脆弱性は、JDK 9以降で動作するSpring MVCおよびSpring WebFluxに影響し、脆弱性を利用するには、アプリがTomcat上でWAR形式で実行されている必要があるとのこと。詳細に関しては調査が進められています。

脆弱性が修正されたバージョンは以下の通りです。

- Spring Framework 5.3.18/Spring Framework 5.2.20

- Spring Boot 2.5.12

- Spring Boot 2.5.12(近日公開予定)

VMWare社は現時点で、以下の製品に影響があると判断しています。

- VMware Tanzu Application Service for VMs - version 2.10 - 2.13

- VMware Tanzu Operations Manage version 2.8 - 2.9

- VMware Tanzu Kubernetes Grid Integrated Edition(TKGI) - version 1.11 - 1.13

最初の2製品に関してはセキュリティアップデートが公開され、VMware Tanzu Kubernetes Grid Integrated Editionに関しては修正プログラムが準備中です。パッチがリリースされるまで時的にシステムを保護するための回避策が公開されています。