トレンドマイクロの研究者が、Windows Defender SmartScreenの脆弱性CVE-2023-36025(修正済み)を悪用するマルウェア「Phemedrone Stealer」を発見したことがわかりました(Neowin)。

Security Weekのレポートによると、Phemedrone Stealerは、ブラウザやファイルマネージャー、コミュニケーションプラットフォームなど、幅広いソフトウェア製品にわたって、さまざまな種類のファイルや情報を集める、データ収集型マルウェアです。

Windows 10または11に関連した広範なシステムの詳細情報(IP、国、都市、郵便番号などのジオロケーションデータを含む)までを収集し、その過程でスクリーンショットも撮影します。

トレンドマイクロは、特に以下の標的を挙げています。

- Chromiumベースのブラウザ: LastPass、KeePass、NordPass、Google Authenticator、Duo Mobile、Microsoft Authenticatorなどのアプリに保存されているパスワード、クッキー、オートフィル情報などのデータを採取する。

- 暗号ウォレット: Armory、Atomic、Bytecoin、Coninomi、Jaxx、Electrum、Exodus、Guardaなど、さまざまな暗号通貨ウォレット・アプリケーションからファイルを抽出する。

- Discord: Discordアプリケーションから認証トークンを抽出し、ユーザーアカウントへの不正アクセスを可能にする。

- FileGrabber: このサービスを使用して、DocumentsやDesktopなどの指定されたフォルダからユーザーファイルを収集する。

- FileZilla: FTP接続の詳細と認証情報を取得する。

- Gecko: ユーザーデータ抽出のためにGeckoベースのブラウザをターゲットにする(Firefoxが最も有名です)。

- システム情報: ハードウェアスペック、ジオロケーション、オペレーティングシステム情報などの広範なシステム詳細を収集し、スクリーンショットを撮影する。

- Steam: Steamゲームプラットフォームに関連するファイルにアクセスする。

- Telegram: インストールディレクトリからユーザーデータを抽出し、特に「tdata」フォルダ内の認証関連ファイルを狙う。これには、サイズや命名パターンに基づいてファイルを探し出すことも含まれる。

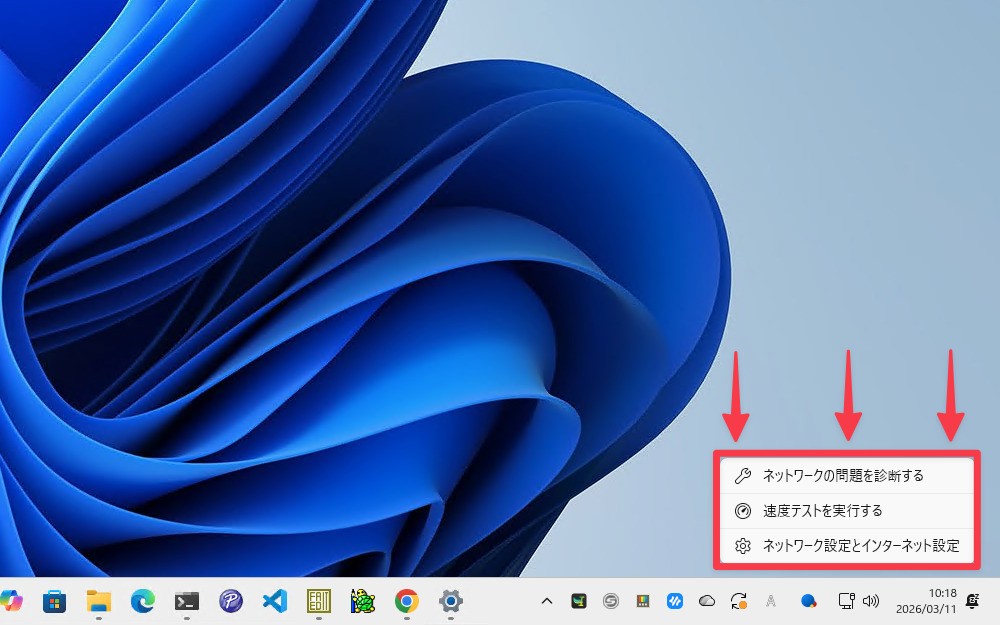

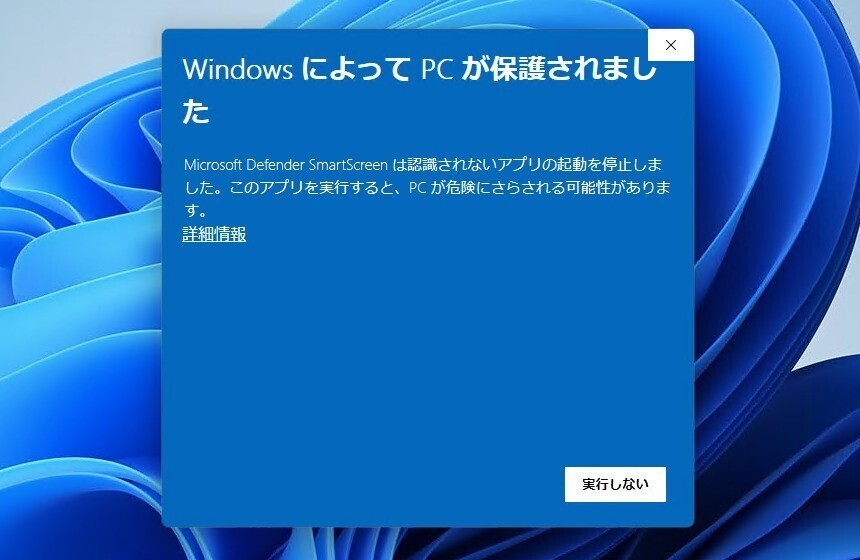

攻撃は、悪意のあるスクリプトをダウンロードして実行するように細工された .urlファイルによって行われ、その過程でWindows Defender SmartScreenがバイパスされます。騙されて危険なファイルを開いた場合、通常開かれるはずの、Windows Defender SmartScreenの警告が表示されません。

悪意のあるソフトウェアは検出を回避し、ペイロードをダウンロードし、システム内で永続的な活動を続けることになります。