Word文書を起動するだけで、リモートでホストされたマルウェア実行ファイルを含む検索ウィンドウを開くことができる、Windows検索の新たなゼロデイ脆弱性が発見されたことがわかりました(BleepingComputer)。

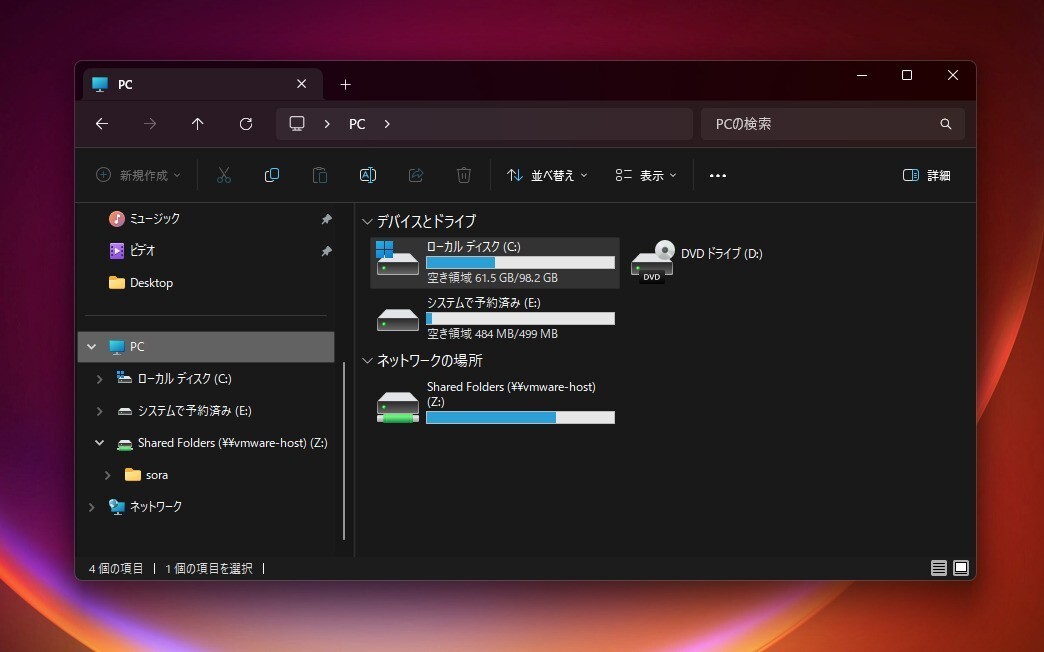

この問題は、Windowsでサポートされている「search-ms」URIプロトコルハンドラを悪用するものです。ほとんど場合、Windows検索はローカルデバイスのインデックスのみを検索しましが、リモートホスト上のファイル共有を照会し、検索ウィンドウにカスタムタイトルを設定することもできます。

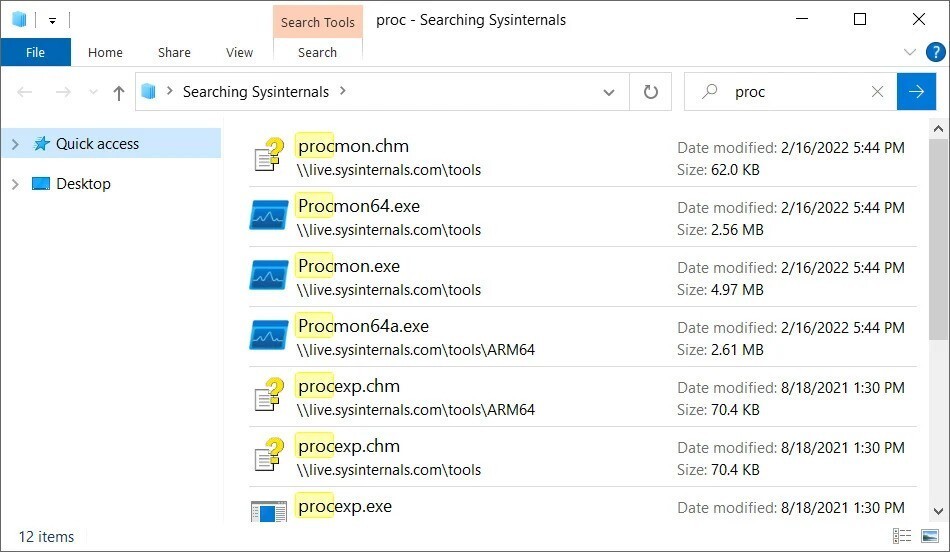

例えばSysinternalsツールセットを公開しているlive.sysinternals.comをリモートでマウントし、検索ウィンドウに表示するには以下のようなURIを使用することができます。

search-ms:query=proc&crumb=location:%5C%5Clive.sysinternals.com&displayname=Searching%20Sysinternals

攻撃者がこの仕組みを悪用し、不審なURLをユーザーにクリックさせるのは容易でないものの、Hacker Houseの共同設立者でセキュリティ研究者のMatthew Hickey氏は、Microsoft Office OLEObjectの欠陥とsearch-msプロトコルハンドラを組み合わせることにより、Word文書を開くだけでリモート検索窓を開く方法を発見しています。

Microsoft Office search-ms: URI handler exploitation, requires user-interaction. Unpatched. pic.twitter.com/iYbZNtMpnx

— hackerfantastic.crypto (@hackerfantastic) June 1, 2022

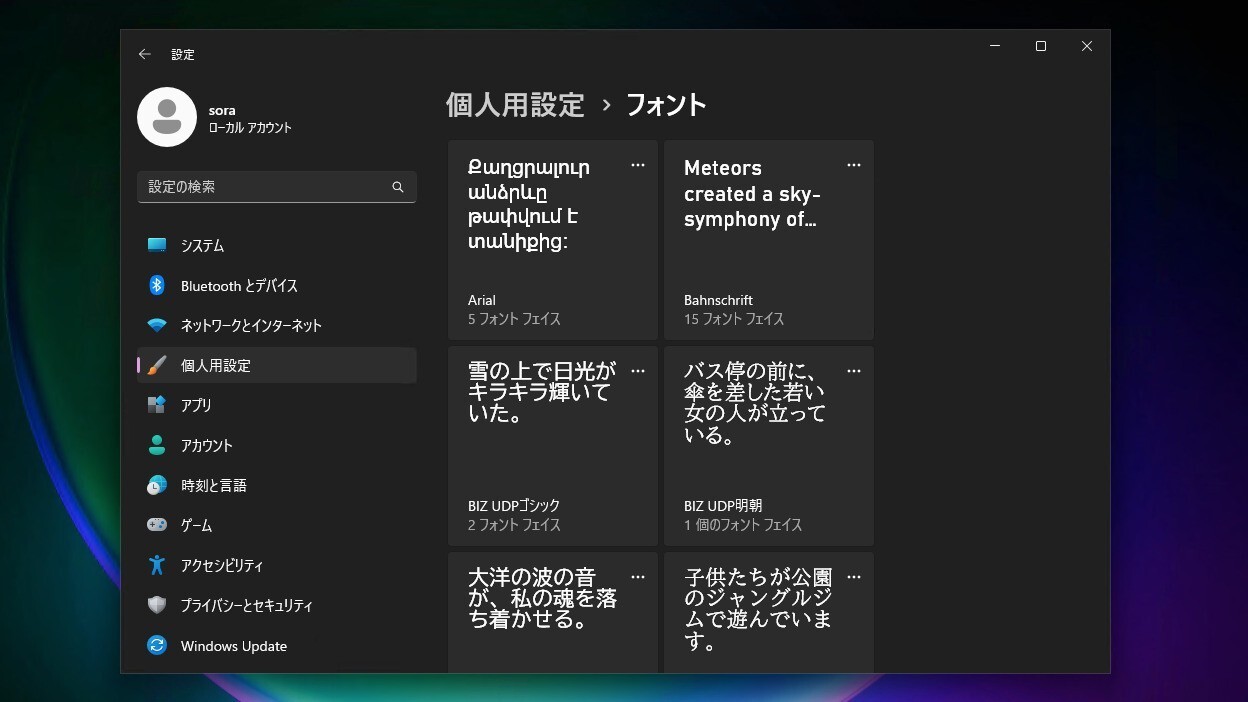

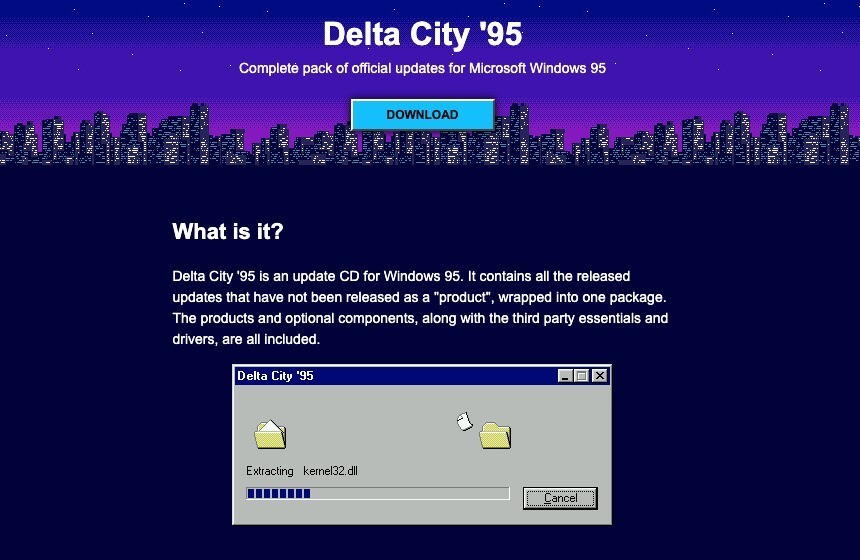

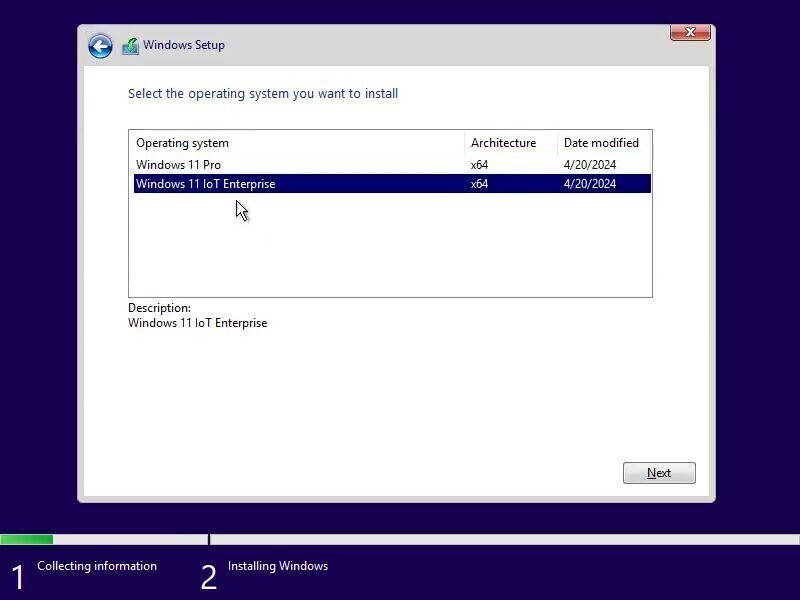

ユーザーがWord文書を開くと、自動的に「search-ms」コマンドが起動し、リモートSMB共有上の実行可能ファイルをリストアップするWindows Searchウィンドウが開かれます。タイトルには「Critical Updates」など、攻撃者が望む名前を付けることができ、リストアップされたマルウェアをインストールするようユーザーに促すことができます。不正なWord文書を配布することで、検索経由でマルウェアを起動させるように仕向ける手の込んだフィッシング・キャンペーンを行うことができるのです。

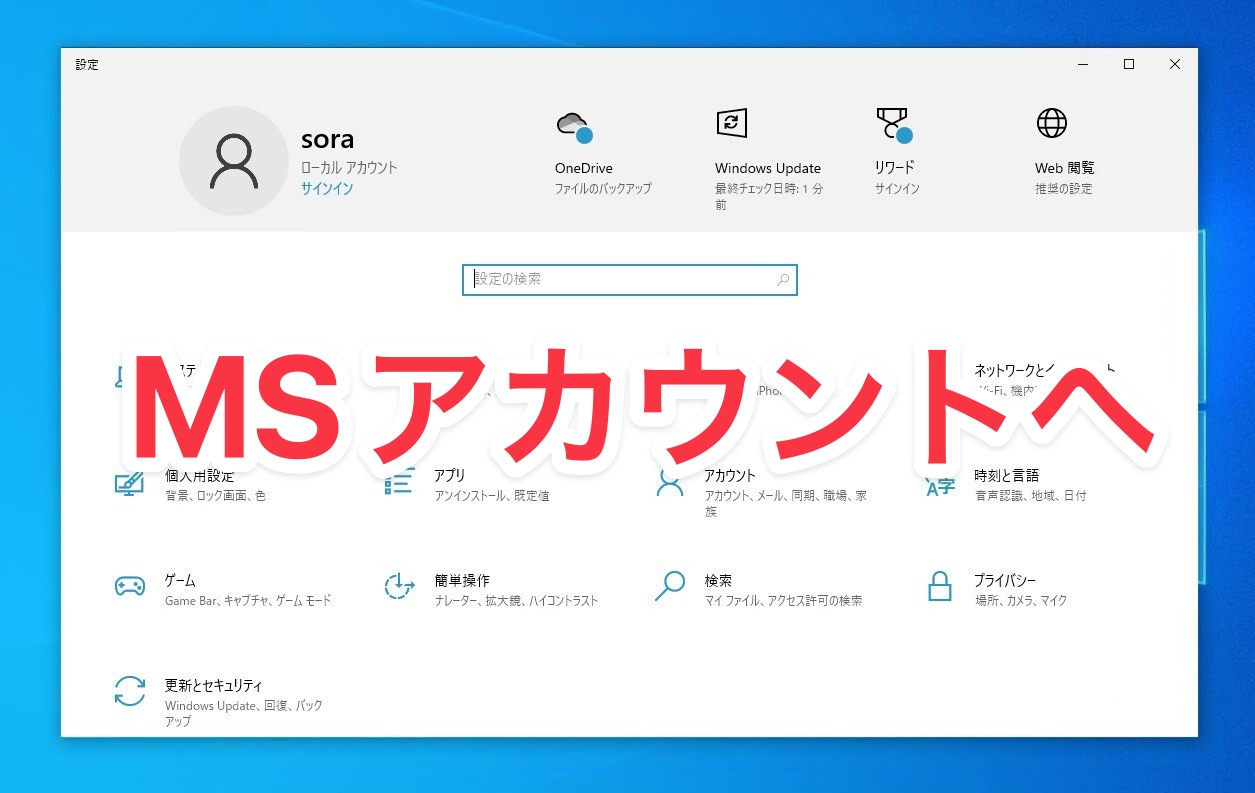

この脆弱性を緩和するには、ms-msdtの脆弱性対策と同様に、Windowsレジストリからsearch-msプロトコルハンドラを削除すればよいとHickey氏は説明しています。

これには以下の手順を実行します。

- コマンドプロンプトを管理者として実実行。

- レジストリキーをバックアップするために「reg export HKEY_CLASSES_ROOT\search-ms search-ms.reg」というコマンドを実行する。

- コマンド「reg delete HKEY_CLASSES_ROOT\search-ms/f」を実行する。

先日はMSDTの悪用例が発見れれ、PrintNightmareと呼ばれるローカル権限昇格型の脆弱性も大きな問題を引き起こしました。Microsoftは、攻撃に悪用できる新しいURIハンドラが次々と発見される、全く新しい「ProtocolNightmare」に直面していると指摘されています。