Microsoftは、Windows 11でハードウェア要件を変更し、セキュアブートやTPM 2.0を必須にしました。

ユーザーからの不評にもかかわらずこれらの要件を変更した理由は、Windows 11のセキュリティを高めるためだと説明されていましたが、ハッカーはこれらのセキュリティ対策を回避するための方法を見つけようと日々活動を続けているようです。

今回、セキュリティ研究者のアロン・レヴィエフ氏は、WindowsのDLL、ドライバー、カーネルなど「Windowsの重要なOSコンポーネントに対して、完全に検出不可能で、目に見えず、永続的で、不可逆的なダウングレードを行い、Windows Updateを乗っ取る」事が出来るツール(脆弱性の実証ツール)、Windows Downdateを開発しています。

同氏はダウングレード攻撃後も、Windowsが完全にアップデートされた状態であると報告し、今後のアップデートがインストールされない状態になっていることを実証しています。

侵害された状態のPCは何が起こっているのか分からないままとなりますが、幸いローカル攻撃であるため、攻撃者はシステムに物理的にアクセスする必要があるとのこと。

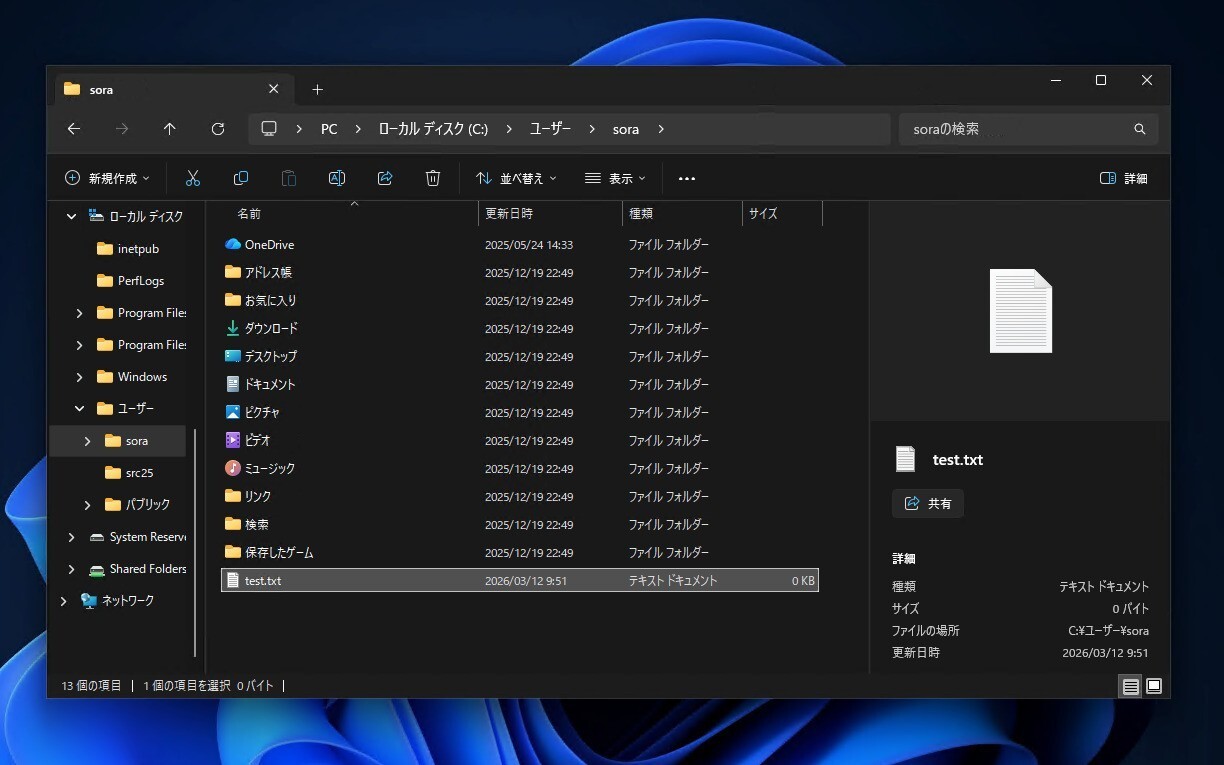

Neowinの記事では、Windows 11 23H2システム上でAncillary Functionカーネル・ドライバ(AFD.SYS)が古いバージョンにダウングレードされている様子が動画で確認できます。

アントン・レヴィエフ氏はWindows Downdateの仕組みについて次のようにまとめています。

- まず、エンドポイント検出・対応(EDR)ソリューションがダウングレードをブロックできないように、ダウングレードを完全に検出できないようにしなければならない。そのため、可能な限り合法的な方法でダウングレードを実行することを目指した。

- 第二に、ダウングレードは目に見えないものでなければならない。ダウングレードされたコンポーネントは、技術的にはダウングレードされていたとしても、最新の状態に見えるようにしなければならない。

- 第三に、ダウングレードは、将来のソフトウェア・アップデートで上書きされないよう、永続的でなければならない。

- 最後に、スキャンツールや修復ツールがダウングレードを検出したり修復したりできないように、ダウングレードは不可逆でなければならない

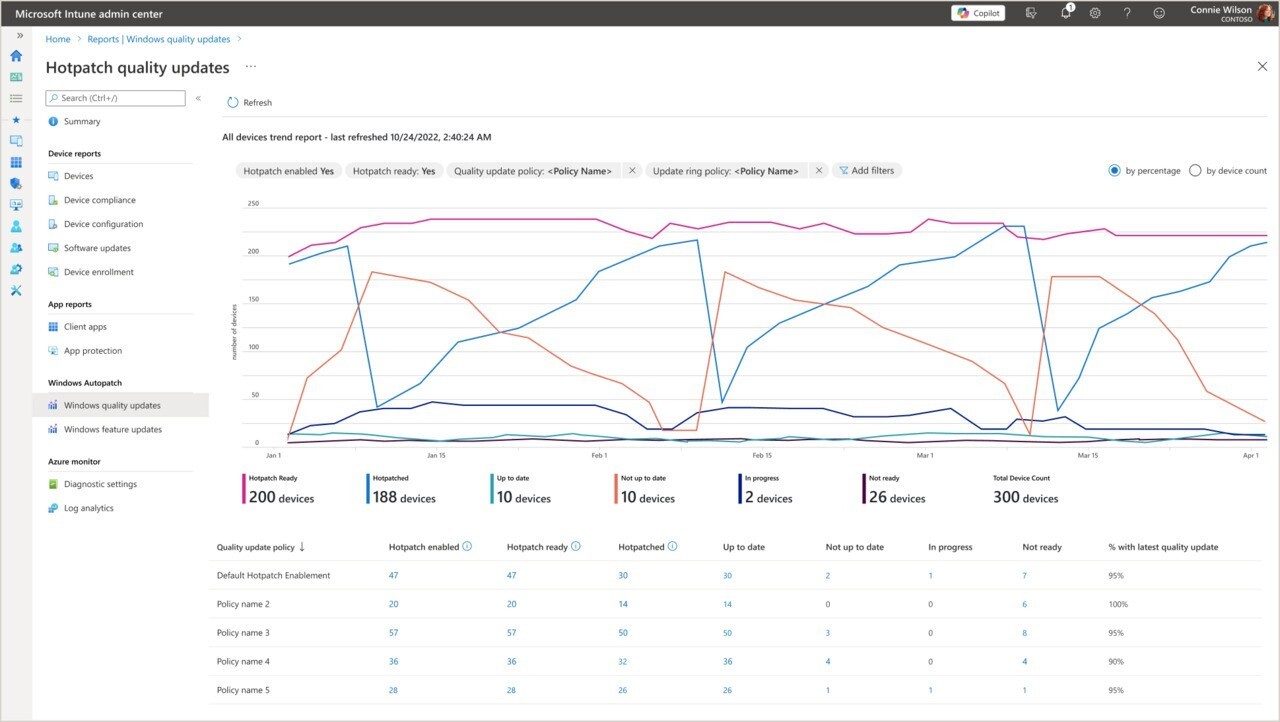

なお、Microsoft社はこの脆弱性について、一般公開される前に通知を受けており、MSRCのウェブサイトでID「CVE-2024-21302」および「CVE-2024-38202」として追跡されています。