Windows用の人気sshクライアント「PuTTY」を改造した、トロイの木馬版「PuTTY」が出回っているとの情報が流れています(Symantec Connect、ZDNet Japan)。改変されたPuTTYを使用するとデータの窃盗のおそれがあるとのこと。

トロイの木馬版PuTTYが発見されたのは、2013年が初めてですが、その時と比較し、今回被害は広範囲に拡大しており、2013年はmalwareの作成者が感染パターンをテストしていたのではないかと見られています。

トロイの木馬版PuTTYの入手経路

ユーザーがトロイの木馬版PuTTYを入手する経路は、以下の通りとなります。

- ユーザーがPuTTYをサーチエンジンで検索。

- セキュリティ侵害を受けた偽造PuTTYサイトを間違えて選択。

- 偽造PuTTYサイトは、最終的にアラブ首長国連邦内のIPアドレスのサイトにリダイレクトされる。ユーザーはそこからトロイの木馬版PuTTYをダウンロードしてしまう。

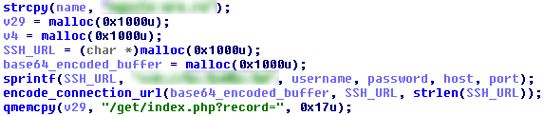

トロイの木馬版PuTTYを使うと、SSHのURLをBase64でエンコードし、アタッカーのWebサーバーに送信するなどの挙動を行うようです。

判定方法は?

今回報告された、トロイの木馬版PuTTYを見分けるのは比較的簡単です。トロイの木馬版は、Aboutダイアログのバージョンナンバーに「Unidentified build, Nov 29 2013 21:41:02」と表示されるからです。

もし自分が使っているPuTTYがトロイの木馬版であった場合、パスワードを変更し、アカウントを保護するなど適切な対処を行う必要があります。この辺は、PuTTY公式サイトにも注意書きがあるので参照してください。

また、Symantec / Norton製品は、トロイの木馬版 PuTTYを、Hacktool、WS.Reputation.1、Suspicious.Cloud.9として検出するそうなので、Norton製品を使っている方はとりあえず安心かもしれません。

出元を確かめたい

今回、ユーザーがトロイの木馬版 PuTTY を使用してしまう原因は、間違えたサイトからPuTTYをダウンロードしてしまうことにあります。PuTTYの本家公式サイトは、ドメイン名からは判別しづらいので、正しいサイトかどうか常に注意しておく必要があるでしょう。

また日本語対応のため、日本語版、ごった煮版などさまざまなバリエーションが存在することも知っておいたほうが良いかもしれません。